עם התמחות בשרתי מיקרוסופט

-

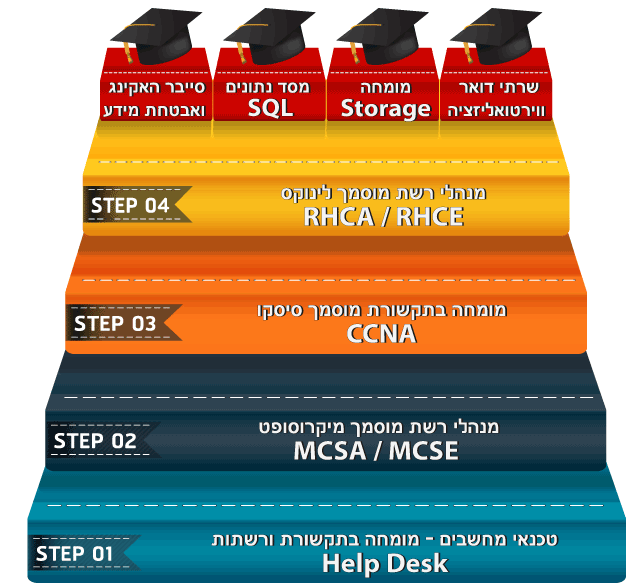

קורס טכנאי מחשבים ורשתות - Windows 10/11

בדגש על תמיכה טכנית בארגונים - Help Desk

תעודה של מיקרוסופט - מבחן הסמכה MD-10285 שעות | 254 הרצאות-

התקנת וונדוס Windows 11אורך מלא: 25 דקות

-

התקנה של VMware Workstationאורך מלא: 2 דקות

-

יצירת מכונה וירטואלית

וונדוס Windows 11אורך מלא: 5 דקות -

התקנה של Windows 11אורך מלא: 5 דקות

-

התקנת דרייברים במכונה וירטואלית

VMware Workstationאורך מלא: 5 דקות -

התקנה של Windows 11 מתוך USBאורך מלא: 5 דקות

-

איך ללמוד נכון בקורס אונלייןאורך מלא: 3 דקות

-

תרגיל על התקנת Windows 11אורך מלא:

-

התקנה של VMware Workstation

-

התקנת וונדוס Windows 10אורך מלא: 12 דקות

-

התקנת תוכנות לוונדוס 10/11 Windowsאורך מלא: 34 דקות

-

התקנת אופיס - התקנה חינמית של Word ואקסלאורך מלא: 10 דקות

-

תוכנות רגילות לוונדוס - קובץ EXEאורך מלא: 10 דקות

-

התקנת תוכנות רגילות לוונדוס

EXE installerאורך מלא: 7 דקות -

התקנת תוכנות רגילות לוונדוס

קובץ MSIאורך מלא: 3 דקות -

התקנת תוכנות מחנות של מיקרוסופט - Microsoft Storeאורך מלא: 4 דקות

-

תרגילים על התקנת תוכנות לוונדוסאורך מלא:

-

התקנת אופיס - התקנה חינמית של Word ואקסל

-

ניהול משתמשים והצפנת מידע בוונדוס 10 Windowsאורך מלא: 150 דקות

-

תיקיית פרופיל משתמש בוונדוס Windows 10אורך מלא: 8 דקות

-

יצירת משתמשים בוונדוס Windows 10אורך מלא: 18 דקות

-

כניסה אוטומטית לוונדוס ללא סיסמה - Autologon Windows 10אורך מלא: 9 דקות

-

פריצה וגילוי סיסמה של משתמש בוונדוס 10 עם mimikatzאורך מלא: 11 דקות

-

איפוס סיסמה של אדמיניסטרטור ב-Windows 10אורך מלא: 9 דקות

-

איפוס סיסמה על ידי משתמש ב-Windows 10אורך מלא: 14 דקות

-

הצפנת קבצים עם EFSאורך מלא: 12 דקות

-

שחזור קבצים מוצפנים עם EFSאורך מלא: 16 דקות

-

הצפנת כונן USB - נעילת דיסק און קי עם סיסמא עם Bitlockerאורך מלא: 7 דקות

-

הצפנת דיסק - הצפנת כונן C עם Bitlockerאורך מלא: 16 דקות

-

משתנה סביבה - Environment Variables ב-CMDאורך מלא: 16 דקות

-

משתנה סביבה - Environment Variables ב-PowerShellאורך מלא: 14 דקות

-

תיקיית פרופיל משתמש בוונדוס Windows 10

-

יסודות התקשורת - TCP/IPאורך מלא: 144 דקות

-

מודל TCP/IP

הקסדצימלי (Hex) - ספירה בבסיס 16אורך מלא: 13 דקות -

מודל TCP/IP

התקנת Wiresharkאורך מלא: 7 דקות -

הסבר על מודל TCP/IP

שכבת האפליקציה - שכבת היישוםאורך מלא: 6 דקות -

תרגיל על מודל TCP/IP

שכבת האפליקציה - שכבת היישוםאורך מלא: -

הסבר על מודל TCP/IP

מה זה פורט במחשב - Portאורך מלא: 13 דקות -

תרגיל על מודל TCP/IP

מה זה פורט במחשב - Portאורך מלא: -

הסבר על מודל TCP/IP

הסבר על TCP - לחיצת יד משולשתאורך מלא: 9 דקות -

מודל TCP/IP

הדגמה של TCP בתוך Wiresharkאורך מלא: 11 דקות -

מודל TCP/IP

הסבר על UDPאורך מלא: 8 דקות -

מודל TCP/IP

תרגיל על UDPאורך מלא: -

מודל TCP/IP

הבדלים בין UDP לבין TCPאורך מלא: 8 דקות -

מודל TCP/IP

שכבת IPאורך מלא: 11 דקות -

מודל TCP/IP

שכבה פיזית - Ethernetאורך מלא: 18 דקות -

פרוטוקול ARPאורך מלא: 8 דקות

-

הסבר על כתובת IP ועל subnet maskאורך מלא: 26 דקות

-

תרגילים על ARPאורך מלא:

-

הסבר על Switch ו-Router (נתב)אורך מלא: 6 דקות

-

מודל TCP/IP

-

יסודות התקשורת - מתחיליםאורך מלא: 5 שעות

-

חיבור פיזי של רשת האינטרנט העולמית - NATאורך מלא: 58 דקות

-

הבדל בין Switch ל-Routerאורך מלא: 31 דקות

-

הסבר על כתובת IP ועל subnet maskאורך מלא: 26 דקות

-

הסבר על Subnet Maskאורך מלא: 16 דקות

-

פקודות NETSH והסבר על APIPAאורך מלא: 19 דקות

-

כרטיסי רשת במכונה וירטואליתאורך מלא: 24 דקות

-

פתיחת פורטים בנתב (Router)אורך מלא: 37 דקות

-

הגדרת מצלמת IP עם UPnPאורך מלא: 8 דקות

-

רשת אלחוטית Wi-Fiאורך מלא: 33 דקות

-

Firewallאורך מלא: 23 דקות

-

גילוי סיסמה בתקשורת לא מוצפנתאורך מלא: 14 דקות

-

אבחון בעיות בתקשורת - Pingאורך מלא: 5 דקות

-

רשומות DNSאורך מלא: 10 דקות

-

סיכום ב-3 דקות - יסודות התקשורתאורך מלא: 3 דקות

-

סיכום ב-3 דקות - חוקים ב-Firewallאורך מלא: 3 דקות

-

סיכום ב-3 דקות - פתיחת Port בנתבאורך מלא: 3 דקות

-

עבודת הגשה בנושא תקשורת - רמת מתחיליםאורך מלא:

-

חיבור פיזי של רשת האינטרנט העולמית - NAT

-

תקשורת - הלכה למעשהאורך מלא: 7 שעות

-

שיתוף - HomeGroupאורך מלא: 58 דקות

-

שיתוף תיקיות בין המחשבים - Shareאורך מלא: 44 דקות

-

פתרון תקלות - בשיתוף תיקיותאורך מלא: 54 דקות

-

הרשאות NTFS על תיקיות וקבציםאורך מלא: 76 דקות

-

שליטה מרחוק - RDPאורך מלא: 34 דקות

-

שינוי Port של Remote Desktop ב-Registryאורך מלא: 16 דקות

-

שליטה מרחוק - TeamViewer, LogMeInאורך מלא: 50 דקות

-

פקודות DOS על מחשב מרוחק - WinRMאורך מלא: 36 דקות

-

מבחן MCSE - שאלה על Remote Desktopאורך מלא: 8 דקות

-

מבחן MCSE - שאלה על Remote Assistanceאורך מלא: 8 דקות

-

מבחן MCSE - הרשאות ב-SHAREאורך מלא: 8 דקות

-

סיכום ב-3 דקות - שיתוף תיקיות - Shareאורך מלא: 4 דקות

-

סיכום ב-3 דקות - הרשאות NTFSאורך מלא: 4 דקות

-

עבודה - תקשורת ושיתופיםאורך מלא:

-

שיתוף - HomeGroup

-

דיסקים ו-RAIDאורך מלא: 6 שעות

-

דיסק M.2אורך מלא: 12 דקות

-

דיסק NVMeאורך מלא: 17 דקות

-

מחיצה - Partitionאורך מלא: 28 דקות

-

הסבר על Storage Spacesאורך מלא: 25 דקות

-

הסבר על JBODאורך מלא: 20 דקות

-

מה זה דיסק דינמי?אורך מלא: 8 דקות

-

RAID 0אורך מלא: 9 דקות

-

RAID 1אורך מלא: 14 דקות

-

RAID 5אורך מלא: 13 דקות

-

ביצועים של RAID 5 מול RAID 10אורך מלא: 52 דקות

-

העברה של וונדוס מדיסק אחד לתוך RAIDאורך מלא: 15 דקות

-

ניהול דיסקים ומחיצות RAIDאורך מלא: 58 דקות

-

דיסקים - הבדל בין SAS, SATAאורך מלא: 22 דקות

-

דיסקים - הבדל בין RAID 5, 6, 10, 50, 60אורך מלא: 41 דקות

-

דיסקים - איך לשחזר Raid 5 ?אורך מלא: 4 דקות

-

דיסקים - יצירת RAID 5אורך מלא: 15 דקות

-

דיסקים - ניהול + ביצועים של Raid 5אורך מלא: 28 דקות

-

סיכום ב-3 דקות - ניהול דיסקים - RAIDאורך מלא: 4 דקות

-

דיסק M.2

-

הרשאות על קבצים ותיקיות ב-NTFSאורך מלא: 4 שעות

-

ההבדל בין NTFS לבין FAT לבין exFATאורך מלא: 23 דקות

-

הרשאות NTFSאורך מלא: 12 דקות

-

הרשאות על קבצים ותיקיות - NTFSאורך מלא: 17 דקות

-

תיעוד של מחיקת קובץאורך מלא: 11 דקות

-

חלוקת הרשאות ובעלות על הקובץ ב-NTFSאורך מלא: 13 דקות

-

החלפת הרשאות בכוח ומחיקת תיקיה ב-NTFSאורך מלא: 9 דקות

-

שחזור גירסה קודמת של קובץאורך מלא: 19 דקות

-

הגבלת מקום בדיסק למשתמש - NTFS QUOTAאורך מלא: 16 דקות

-

איך להחביא קובץ הרצה EXE מאחורי קובץ טקטסאורך מלא: 21 דקות

-

הסבר על Allow vs Denyאורך מלא: 7 דקות

-

הרשאות קריאה מורחבות ב-NTFSאורך מלא: 11 דקות

-

הרשאות כתיבה מורחבות ב-NTFSאורך מלא: 4 דקות

-

הרשאת Traverse Folderאורך מלא: 5 דקות

-

סיכום של כל ההרשאות ב-NTFSאורך מלא: 4 דקות

-

העברת תוכנה מותקנת לדיסק חדשאורך מלא: 9 דקות

-

קישור חזק - Hard linkאורך מלא: 11 דקות

-

איחוי דיסק - דפרגמנטציה - Defragmentation Windows 10אורך מלא: 2 דקות

-

כווץ דיסק בוונדוס 10 - NTFS Compressionאורך מלא: 12 דקות

-

איך לעקוף הרשאות NTFS על ידי SeBackupPrivilegeאורך מלא: 17 דקות

-

תרגילים על NTFSאורך מלא:

-

ההבדל בין NTFS לבין FAT לבין exFAT

-

מחיצות בוונדוס 10 - Partitionsאורך מלא: 72 דקות

-

דרייברים בוונדוס 10 - Driverאורך מלא: 115 דקות

-

התקנה של דרייבריםאורך מלא: 22 דקות

-

גיבוי של דרייברים בוונדוס 10אורך מלא: 11 דקות

-

מאגר מרכזי של דרייברים במחשב - Driver Storeאורך מלא: 18 דקות

-

מחיקה של דרייברים ועידכוני וונדוס ישניםאורך מלא: 5 דקות

-

פקודות PowerShell לדרייברים כולל pnputilאורך מלא: 16 דקות

-

שימוש ב-GPO להתקנת דרייבריםאורך מלא: 12 דקות

-

התקנה אוטומטית של דרייברים עם Windows Updateאורך מלא: 4 דקות

-

הגבלת קריאה וכתיבה של משתמשים על דיסק USBאורך מלא: 9 דקות

-

חסימת אפשרות למשתמש להתקין ולהסיר מדפסות בוונדוסאורך מלא: 6 דקות

-

הוספת דרייברים ל-IMAGEאורך מלא: 12 דקות

-

התקנה של דרייברים

-

שיתוף תיקיות - וונדוס 10אורך מלא: 163 דקות

-

כל מה שצריך לדעת על שיתוף קבצים ותיקיות בוונדוס - Shareאורך מלא: 25 דקות

-

שכפול מכונה וירטואלית - VMwareאורך מלא: 11 דקות

-

שיתוף תיקיות בוונדוס 10אורך מלא: 19 דקות

-

גישה לתיקיה משותפת בווינדוס 10 ללא שם וסיסמהאורך מלא: 16 דקות

-

כניסה אוטומטית לתיקיה משותפת - Shareאורך מלא: 9 דקות

-

שכנים ברשת בוונדוס 10 Windowsאורך מלא: 16 דקות

-

שיתוף של Public Folders - C:\Users\Publicאורך מלא: 10 דקות

-

שיתוף מדפסות בוונדוס 10אורך מלא: 21 דקות

-

יצירת שיתוף Share דרך שורת פקודה CMD ו-Powershellאורך מלא: 17 דקות

-

פתיחת פורטים במחשב לשיתופים SHARE ול-PINGאורך מלא: 19 דקות

-

תרגילים על שיתוף תיקיות ומדפסות ברשתאורך מלא:

-

כל מה שצריך לדעת על שיתוף קבצים ותיקיות בוונדוס - Share

-

ביצועים - מדידת מהירותאורך מלא: 154 דקות

-

אבטחה בוונדוס - פרק 1אורך מלא: 24 דקות

-

אבטחה בוונדוס - פרק 2אורך מלא: 5 שעות

-

הרצאה על Registryאורך מלא: 29 דקות

-

אפליקציה ניידת - Portable Applicationאורך מלא: 62 דקות

-

אבטחה כללית במחשב - GPOאורך מלא: 55 דקות

-

מעבר למצב Administrator או UACאורך מלא: 61 דקות

-

Applocker - application lockerאורך מלא: 23 דקות

-

הצפנת דיסק עם BitLockerאורך מלא: 46 דקות

-

הכספת של וונדוסאורך מלא: 17 דקות

-

מבחן MCSE - שאלה על UACאורך מלא: 5 דקות

-

סיכום ב-3 דקות - GPO - Group Policyאורך מלא: 4 דקות

-

סיכום ב-3 דקות - Application Lockerאורך מלא: 4 דקות

-

סיכום ב-3 דקות - הצפנת דיסק Bitlockerאורך מלא: 5 דקות

-

תרגילים על אבטחת מחשב - GPOאורך מלא:

-

הרצאה על Registry

-

גיבוי ושחזוראורך מלא: 4 שעות

-

F8 - last good knownאורך מלא: 11 דקות

-

תוכנות גיבוי וסינכרון קבצים לשרת אורך מלא: 94 דקות

-

גיבוי ושיחזור - חלק 1אורך מלא: 66 דקות

-

גיבוי ושיחזור - חלק 2אורך מלא: 9 דקות

-

גיבוי מרוחק לשרת FTPאורך מלא: 71 דקות

-

מבחן MCSE - שאלה על גיבוי ושחזוראורך מלא: 2 דקות

-

מבחן MCSE - שאלה על F8אורך מלא: 7 דקות

-

מבחן MCSE - שאלה על שחזור מ-IMAGEאורך מלא: 3 דקות

-

סיכום ב-3 דקות - גיבוי ושחזור - Backupאורך מלא: 3 דקות

-

F8 - last good known

-

תחזוקה - וונדוס 10אורך מלא: 14 דקות

-

תחזוקה - יומן אירועים - סרוויס Servicesאורך מלא: 4 שעות

-

מושגי יסוד בניהול רשתאורך מלא: 13 דקות

-

סוגי רשיון לאופיס 365 Microsoft Officeאורך מלא: 58 דקות

-

הרשמה חינם ל-Intune ואופיס Office 365אורך מלא: 16 דקות

-

רישום דומיין שלנו באופיס Office 365אורך מלא: 22 דקות

-

התקנה אוטומטית של וונדוס - Autopilotאורך מלא: 78 דקות

-

הסבר על Windows Autopilotאורך מלא: 16 דקות

-

התקנה אוטומטית של אופיס 365אורך מלא: 6 דקות

-

יצירת פרופיל עבור Windows Autopilotאורך מלא: 7 דקות

-

הגדרת Company Branding עבור Windows Autopilotאורך מלא: 5 דקות

-

יבוא מזהי חומרה Hardware ID עבור Windows Autopilotאורך מלא: 7 דקות

-

פריסה של וונדוס 10 עם Windows Autopilotאורך מלא: 4 דקות

-

פירמוט מחשב מרחוק Autopilot Resetאורך מלא: 5 דקות

-

חשבון Administrator לאחר Windows Autopilotאורך מלא: 10 דקות

-

התקנה אוטומטית של Company Portal מתוך Intuneאורך מלא: 10 דקות

-

התקנה אוטומטית של וונדוסאורך מלא: 8 דקות

-

הסבר על Windows Autopilot

-

הגדרת MDM וגם MAM בתוך Intuneאורך מלא: 71 דקות

-

התקנת Windows - מתקדמים - USMT & Imageאורך מלא: 5 שעות

-

עדכונים ושדרוגים של 10 Windowsאורך מלא: 52 דקות

-

התקנת תוכנות ושדרוג וונדוס 7 ל-10אורך מלא: 50 דקות

-

התקנת Dual Boot של Windows 10אורך מלא: 14 דקות

-

שכפול מחשב - תוכנת Acronisאורך מלא: 29 דקות

-

שכפול מחשב Acronis, ImageX, Ghostאורך מלא: 100 דקות

-

הסבר על USMTאורך מלא: 12 דקות

-

התקנה של USMT - ADKאורך מלא: 9 דקות

-

מיגרציה עם USMT - כולל UsmtUtilsאורך מלא: 12 דקות

-

מיגרציה USMT Offline - כולל HardLinkאורך מלא: 15 דקות

-

עדכונים ושדרוגים של 10 Windows

-

אקטיבציה של ווינדוס - KMS - VAMTאורך מלא: 90 דקות

-

אקטיבציה של וונדוס - OEM vs Retailאורך מלא: 13 דקות

-

אקטיבציה של ווינדוס - KMS vs ADאורך מלא: 16 דקות

-

אקטיבציה חינם של וונדוס - בלי להתקין כלום על מחשבאורך מלא: 9 דקות

-

הסבר על VAMTאורך מלא: 7 דקות

-

התקנה של VAMT - ברשת רגילה עם אינטרנטאורך מלא: 13 דקות

-

התקנה של VAMT - ברשת מבודדת ללא אינטרנט - Isolated VAMTאורך מלא: 11 דקות

-

הגדרת VAMT Proxy Activationאורך מלא: 21 דקות

-

אקטיבציה של וונדוס - OEM vs Retail

-

מבנה זיכרון - RAM / DDR - Memory Layoutאורך מלא: 67 דקות

-

יסודות התקשורת - מתקדמיםאורך מלא: 12 שעות

-

מודל OSI - שבע שכבותאורך מלא: 84 דקות

-

מודל OSI - שבע שכבות - הסבר נוסףאורך מלא: 31 דקות

-

מה זה Proxy ?אורך מלא: 11 דקות

-

מספרי פורטים והבדלים בין TCP / UDPאורך מלא: 26 דקות

-

הבדלים בין TCP לבין UDPאורך מלא: 75 דקות

-

פרוטוקול ARP למתקדמיםאורך מלא: 25 דקות

-

VPNאורך מלא: 31 דקות

-

תחום התנגשות - Collision Domainאורך מלא: 8 דקות

-

איך לקבל כתובת IP קבועה בחינם ?אורך מלא: 17 דקות

-

המרת מספר עשרוני לבינארי ולהיפךאורך מלא: 4 דקות

-

חישובים בינארייםאורך מלא: 32 דקות

-

חישובי IP ברמת סיביותאורך מלא: 31 דקות

-

Subnetting - מבואאורך מלא: 10 דקות

-

Subnetting - חלק 1אורך מלא: 40 דקות

-

Subnetting - חלק 2אורך מלא: 99 דקות

-

IPv6אורך מלא: 21 דקות

-

פרוטוקול Ethernetאורך מלא: 29 דקות

-

Netstatאורך מלא: 14 דקות

-

טופולוגיה של רשתאורך מלא: 20 דקות

-

תרגיל + פתרון - חישוב כתובות IP ברשתאורך מלא: 13 דקות

-

תרגיל + פתרון - חישוב של Subnet Maskאורך מלא: 4 דקות

-

תרגיל + פתרון - מבנה Packet אורך מלא: 51 דקות

-

תרגיל + פתרון - טעות ב-Subnet Mask

אורך מלא: 6 דקות

-

תרגיל + פתרון - חלוקה לתתי-רשתותאורך מלא: 47 דקות

-

סיכום ב-3 דקות - יסודות התקשורת - OSIאורך מלא: 6 דקות

-

עבודת הגשה בנושא תקשורת - רמת מתקדמיםאורך מלא:

-

מודל OSI - שבע שכבות

-

חומרה של מחשבים ושרתיםאורך מלא: 8 שעות

-

מבנה בסיסי של מחשבאורך מלא: 18 דקות

-

הסבר על BIOSאורך מלא: 27 דקות

-

דיסקים - הבדל בין SAS, SATAאורך מלא: 22 דקות

-

דיסקים - הבדל בין RAID 5, 6, 10, 50, 60אורך מלא: 41 דקות

-

דיסקים - איך לשחזר Raid 5 ?אורך מלא: 4 דקות

-

דיסקים - יצירת RAID 5אורך מלא: 15 דקות

-

דיסקים - ניהול + ביצועים של Raid 5אורך מלא: 28 דקות

-

זיכרון - הבדל בין DDR-2 לבין DDR-3אורך מלא: 61 דקות

-

ספק כוח - איך לחבר נכון ללוח-אם ?אורך מלא: 3 דקות

-

ספק כוח - כמה וואט לקנות ?אורך מלא: 34 דקות

-

הרכבה של מחשב חדשאורך מלא: 35 דקות

-

חומרה של שרת - Server Hardwareאורך מלא: 11 דקות

-

חומרה של שרתי בלייד - Blade Serverאורך מלא: 76 דקות

-

פירוק והרכבה של מחשב ניידאורך מלא: 34 דקות

-

לוח אם ומעבד - ארכיטקטורה של המעבדאורך מלא: 29 דקות

-

לוח אם ומעבד - Chipsetאורך מלא: 21 דקות

-

לוח אם ומעבד - רכיבים עיקריים

אורך מלא: 11 דקות

-

מבנה בסיסי של מחשב

-

ראיון עבודה אמיתי לתמיכה טכנית - Help Deskאורך מלא: 100 דקות

-

פרויקט גמר ומבחן ההסמכה של מיקרוסופטאורך מלא: 73 דקות

-

התקנת וונדוס Windows 11

-

קורס טכנאי מחשבים ורשתות - Windows 7

31 שעות | 65 הרצאות

-

הכרת המחשבאורך מלא: 3 שעות

-

הסבר על תיקיות במחשבאורך מלא: 4 דקות

-

שולחן עבודה - Desktopאורך מלא: 10 דקות

-

הסבר נוסף על שולחן עבודה ותיקיותאורך מלא: 4 דקות

-

תפריט התחל - Windows 8אורך מלא: 26 דקות

-

תפריט התחל - Windows 7אורך מלא: 22 דקות

-

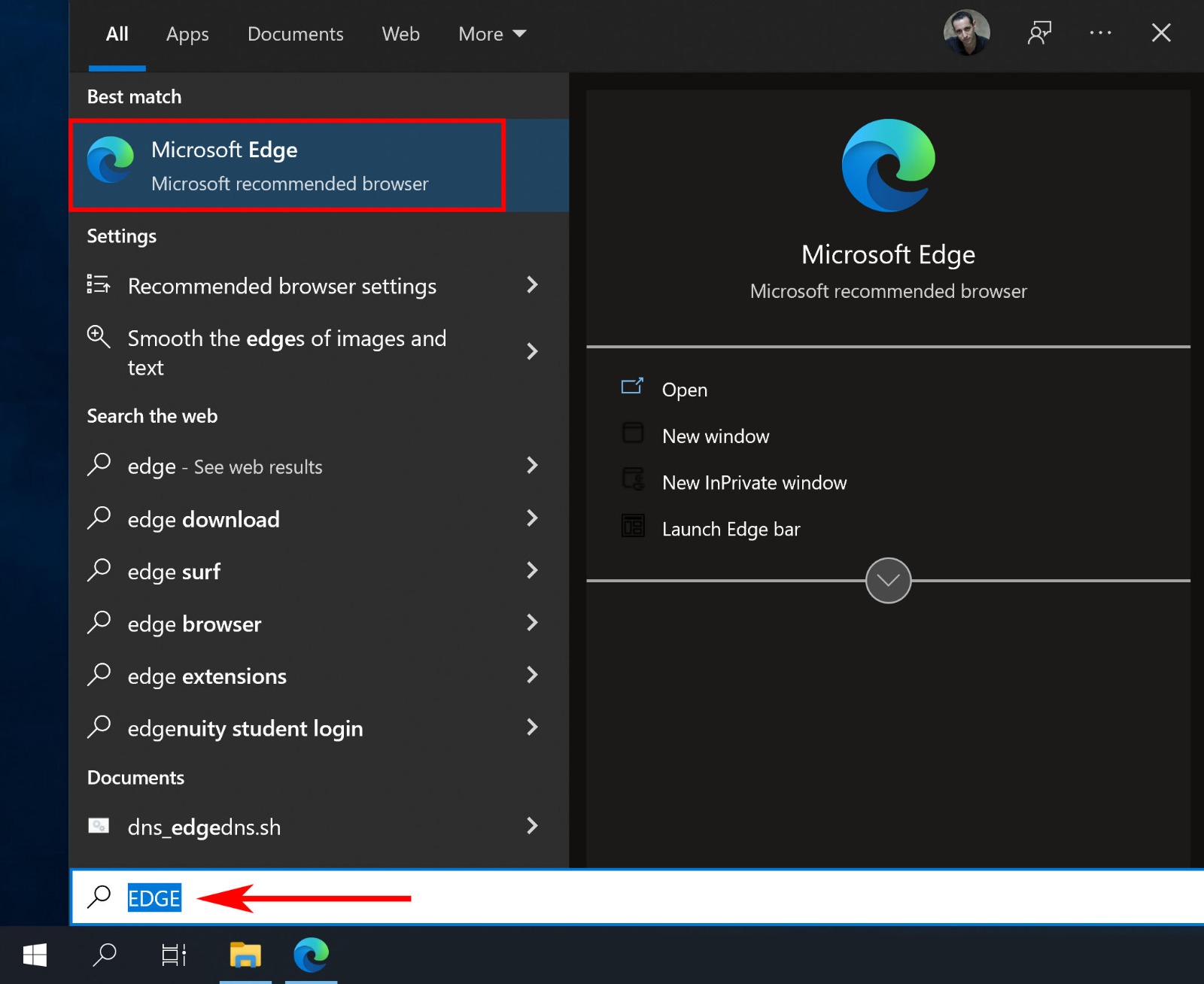

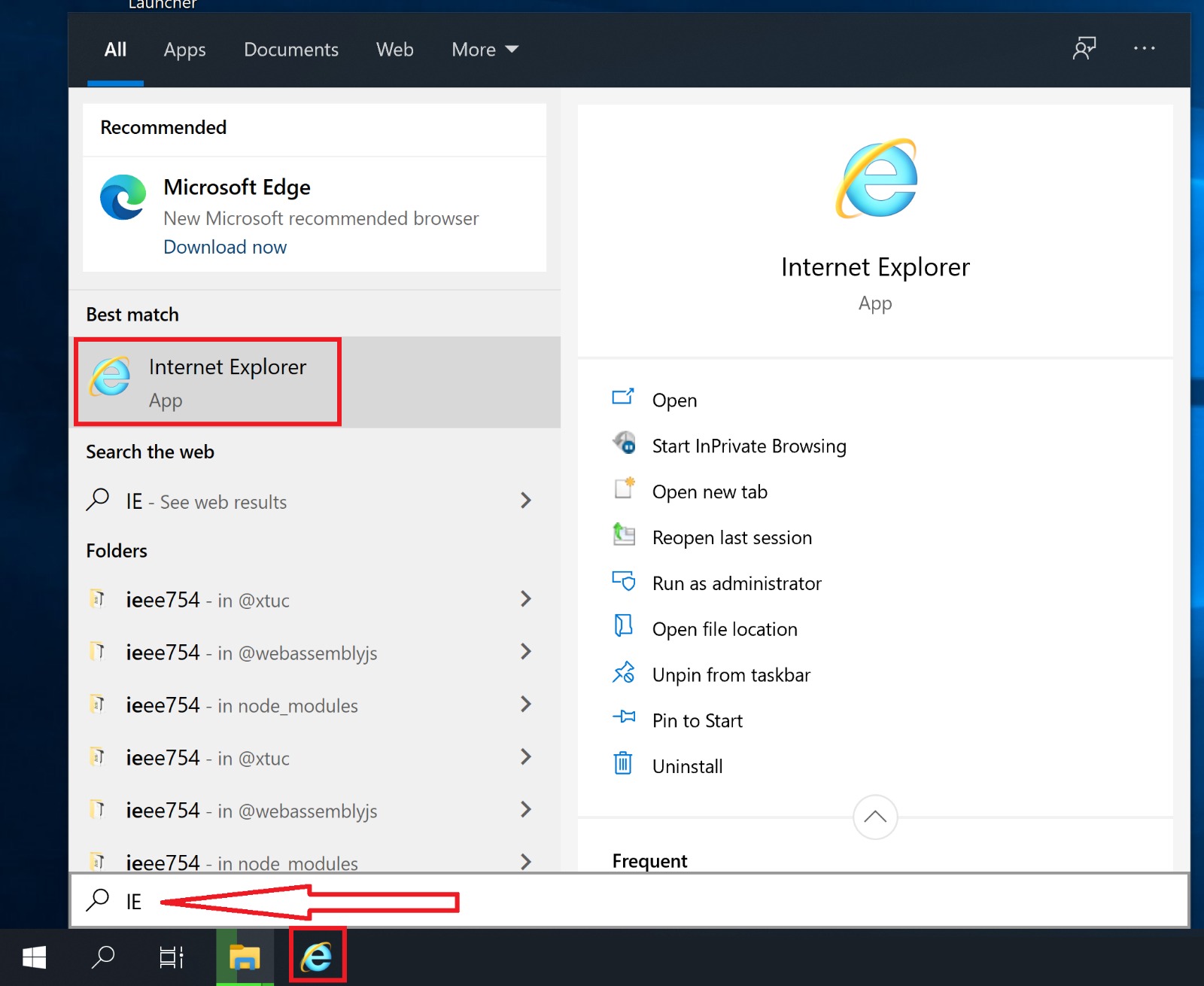

הבדלים בין דפדפנים - Chrome, Explorer, Firefoxאורך מלא: 20 דקות

-

חיפוש חכם בגוגל - טיפים וטריקים חשובים

אורך מלא: 19 דקות

-

תפריט התחל - Windows XPאורך מלא: 22 דקות

-

ניהול תיקיות וקבצים - Windows XPאורך מלא: 28 דקות

-

הוספה והסרה של רכיבי Windows XPאורך מלא: 12 דקות

-

הוספה והסרה של תוכנות במחשב - Windows XPאורך מלא: 14 דקות

-

הסבר על תיקיות במחשב

-

התקנת וונדוס Windows 7 / 8 / XPאורך מלא: 93 דקות

-

מחיצות בוונדוס 7 - Partitionsאורך מלא: 115 דקות

-

דרייברים בוונדוס 7 - Driverאורך מלא: 4 שעות

-

הסבר על דרייברים - התקנת Driver אורך מלא: 65 דקות

-

הסבר על דרייברים - קבצי INF, SYSאורך מלא: 97 דקות

-

הקפאת מחשב עם Deepfreezeאורך מלא: 27 דקות

-

מבחן MCSE - שאלה על התקנת דרייבראורך מלא: 2 דקות

-

מבחן MCSE - שאלה על חתימה ל-Driverאורך מלא: 4 דקות

-

מבחן MCSE - שאלה על חתימה על קובץ ודרייבראורך מלא: 10 דקות

-

מבחן MCSE - שאלה על rollback לדרייבראורך מלא: 9 דקות

-

עבודה - דיסקים ודרייבריםאורך מלא:

-

הסבר על דרייברים - התקנת Driver

-

שכפול מחשב - Imageאורך מלא: 6 שעות

-

שכפול מחשב - תוכנת Acronisאורך מלא: 29 דקות

-

ממשק גרפי ל-ImageXאורך מלא: 45 דקות

-

שכפול מחשב עם ImageX - חלק 1אורך מלא: 65 דקות

-

שכפול מחשב עם ImageX - חלק 2אורך מלא: 21 דקות

-

יצירת WinPEאורך מלא: 16 דקות

-

עריכת Image עם DISMאורך מלא: 29 דקות

-

הסבר על RamDiskאורך מלא: 15 דקות

-

Boot from WIMאורך מלא: 15 דקות

-

שכפול מחשב Acronis, ImageX, Ghostאורך מלא: 100 דקות

-

מבחן MCSE - שאלה על BCDEDITאורך מלא: 12 דקות

-

מבחן MCSE - שאלה נוספת על BCDEDITאורך מלא: 6 דקות

-

מבחן MCSE - שאלה על BCDEDIT /default אורך מלא: 6 דקות

-

סיכום ב-3 דקות - שכפול מחשב - ImageXאורך מלא: 4 דקות

-

עבודה 5 - Imageאורך מלא:

-

שכפול מחשב - תוכנת Acronis

-

אתחול המחשב - Boot אורך מלא: 4 שעות

-

אבטחה של וונדוס 7אורך מלא: 74 דקות

-

תחזוקה של וונדוס 7אורך מלא: 162 דקות

-

התקנת 7 Windows - נושאים מתקדמיםאורך מלא: 5 שעות

-

גירסאות של Windows 7אורך מלא: 25 דקות

-

שדרוג מ-VISTA ל-Win 7אורך מלא: 22 דקות

-

הגירה מ-XP ל-Windows 7אורך מלא: 75 דקות

-

יצירת קובץ תשובות עם SIMאורך מלא: 31 דקות

-

הבדלים בין SIM לבין DISM לבין MDTאורך מלא: 10 דקות

-

MDT - התקנה Win7 דרך הרשתאורך מלא: 35 דקות

-

ביצוע Boot מתוך VHDאורך מלא: 51 דקות

-

מבחן MCSE - שאלה על DISMאורך מלא: 32 דקות

-

מבחן MCSE - שאלה על VSS ועל USMTאורך מלא: 7 דקות

-

מבחן MCSE - שאלה על VHDאורך מלא: 20 דקות

-

מבחן MCSE - שאלה על קובץ תשובותאורך מלא: 1 דקות

-

סיכום ב-3 דקות - קובץ תשובות - AIKאורך מלא: 5 דקות

-

סיכום ב-3 דקות - התקנה אוטומטית MDTאורך מלא: 6 דקות

-

עבודת הגשה - התקנות ושדרוגיםאורך מלא:

-

גירסאות של Windows 7

-

פרויקט גמר ומבחן ההסמכה של מיקרוסופטאורך מלא: 73 דקות

-

הכרת המחשב

-

קורס מנהלי רשת - MCSA 2019 / 2022

ניהול שרתי מיקרוסופט - אקטיב דירקטורי AD

הסמכה של מיקרוסופט - מבחנים AZ-800/80187 שעות | 206 הרצאות-

התקנת שרת 2022אורך מלא: 24 דקות

-

הקמת דומיין חדש - שרת 2022אורך מלא: 39 דקות

-

התקנת Active Directoryאורך מלא: 5 שעות

-

מה זה מנהל רשת ?אורך מלא: 40 דקות

-

מה זה שרת ?אורך מלא: 21 דקות

-

גרסאות שרת 2019אורך מלא: 25 דקות

-

הורדה של שרת 2019אורך מלא: 8 דקות

-

התקנת שרת 2019אורך מלא: 12 דקות

-

התקנה של שרת Core 2019אורך מלא: 7 דקות

-

התקנה של Hyper-V 2019אורך מלא: 9 דקות

-

הסבר על Windows Admin Centerאורך מלא: 23 דקות

-

התקנת 2019 Active Directory - חלק 1אורך מלא: 16 דקות

-

התקנת 2019 Active Directory - חלק 2אורך מלא: 28 דקות

-

צירוף 2019 DC נוסף לדומיין - חלק 1אורך מלא: 26 דקות

-

צירוף 2019 DC נוסף לדומיין - חלק 2אורך מלא: 36 דקות

-

יצירת מכונה וירטואלית חינם ב-Amazonאורך מלא: 59 דקות

-

התקנת שרת 2016 Serverאורך מלא: 14 דקות

-

מה זה מנהל רשת ?

-

אקטיבציה של ווינדוס - KMS - VAMTאורך מלא: 90 דקות

-

אקטיבציה של וונדוס - OEM vs Retailאורך מלא: 13 דקות

-

אקטיבציה של ווינדוס - KMS vs ADאורך מלא: 16 דקות

-

אקטיבציה חינם של וונדוס - בלי להתקין כלום על מחשבאורך מלא: 9 דקות

-

הסבר על VAMTאורך מלא: 7 דקות

-

התקנה של VAMT - ברשת רגילה עם אינטרנטאורך מלא: 13 דקות

-

התקנה של VAMT - ברשת מבודדת ללא אינטרנט - Isolated VAMTאורך מלא: 11 דקות

-

הגדרת VAMT Proxy Activationאורך מלא: 21 דקות

-

אקטיבציה של וונדוס - OEM vs Retail

-

הסבר מעמיק על Kerberosאורך מלא: 108 דקות

-

הסבר על Kerberos

אימות ב-Active Directoryאורך מלא: 7 דקות -

הסבר על Kerberos - TGTאורך מלא: 6 דקות

-

הסבר על Kerberos - TGSאורך מלא: 11 דקות

-

אימות עם חשבון מחשב בלבד ב-Kerberos

עבור Local System Accountאורך מלא: 2 דקות -

התקפת Pass-The-Ticket

חלק 1אורך מלא: 6 דקות -

התקפת Pass-The-Ticket

חלק 2 - קבלת TGT עם Kekeoאורך מלא: 10 דקות -

הגנה על AD עם קבוצת

Protected Usersאורך מלא: 5 דקות -

העלאת הרשאות

עקיפה של UACאורך מלא: 9 דקות -

הסבר על Kerberos

Unconstrained Delegationאורך מלא: 8 דקות -

הסבר על Constrained Delegation

עם Kerberosאורך מלא: 7 דקות -

הסבר על Constrained Delegation

עם כל פרוטוקולאורך מלא: 2 דקות -

הסבר על Kerberos RBCD

Resource Based Delegationאורך מלא: 9 דקות -

העלאת הרשאות בוונדוס 11

מיוזר לאדמין - Privilege escalation

חלק 1 - הגדרת RBCD Delegationאורך מלא: 10 דקות -

העלאת הרשאות בוונדוס 11

מיוזר לאדמין - Privilege escalation

חלק 2 - Rubeusאורך מלא: 4 דקות -

העלאת הרשאות בוונדוס 11

מיוזר לאדמין - Privilege escalation

חלק 3 - קבלת TGSאורך מלא: 4 דקות -

העלאת הרשאות בוונדוס 11

מיוזר לאדמין - Privilege escalation

חלק 4 - שימוש ב-TGS עם Rubeusאורך מלא: 4 דקות -

העלאת הרשאות בוונדוס 11

מיוזר לאדמין - Privilege escalation

חלק 5 - שימוש ב-TGS עם Mimikatz & Kaliאורך מלא: 4 דקות

-

הסבר על Kerberos

-

הסבר על NTLMאורך מלא: 53 דקות

-

ניהול שרת מרחוק - הגדרת RSATאורך מלא: 93 דקות

-

ניהול משתמשים - Usersאורך מלא: 4 שעות

-

ניהול OUאורך מלא: 10 דקות

-

יצירת משתמשים ב-ADאורך מלא: 8 דקות

-

מאפינים של המשתמשאורך מלא: 16 דקות

-

יצירת משתמשים למתקדמיםאורך מלא: 88 דקות

-

האצלת סמכות – Delegationאורך מלא: 21 דקות

-

חשבון מחשב ב - Domainאורך מלא: 27 דקות

-

הרצאה על Service בוונדוסאורך מלא: 66 דקות

-

איך לפרוץ סיסמה לשרתאורך מלא: 9 דקות

-

סיכום ב-3 דקות - חשבון מחשבאורך מלא: 5 דקות

-

סיכום ב-3 דקות - חשבון משתמשאורך מלא: 6 דקות

-

תרגילים בנושא משתמשים ב-ADאורך מלא:

-

ניהול OU

-

סיסמאות של Serviceאורך מלא: 34 דקות

-

ניהול קבוצות - Groupsאורך מלא: 3 שעות

-

ניהול מרכזי - GPO - Group Policyאורך מלא: 12 שעות

-

הרצאה על Registryאורך מלא: 29 דקות

-

מבוא ל-GPOאורך מלא: 6 דקות

-

ממשק גרפי של GPOאורך מלא: 63 דקות

-

Default GPOאורך מלא: 34 דקות

-

מי מנצח Admin של הדומיין או של המחשב ?אורך מלא: 41 דקות

-

איך עושים מחשב מאובטח?אורך מלא: 98 דקות

-

GPO - Enforceאורך מלא: 41 דקות

-

GPO - Scopeאורך מלא: 32 דקות

-

התקנת תוכנות עם GPOאורך מלא: 29 דקות

-

יצירת SCRIPT בתוך GPOאורך מלא: 41 דקות

-

אפשרויות אבטחה בתוך GPOאורך מלא: 54 דקות

-

הרחבת GPO על-ידי ADMאורך מלא: 40 דקות

-

GPO Loopbackאורך מלא: 28 דקות

-

תיעוד של NTFS בתוך GPOאורך מלא: 16 דקות

-

סיסמאות באורך שונה - PSOאורך מלא: 43 דקות

-

זכויות של משתשמש - User Rightsאורך מלא: 12 דקות

-

העלאת הרשאות - הסבר נוסף (חלק 1)אורך מלא: 42 דקות

-

העלאת הרשאות - הסבר נוסף (חלק 2)אורך מלא: 35 דקות

-

מבחן MCSE - שאלה על חיפוש בתוך GPOאורך מלא: 1 דקות

-

סיכום ב-3 דקות - ניהול GPO בדומייןאורך מלא: 11 דקות

-

עבודה 4 - GPOאורך מלא:

-

הרצאה על Registry

-

ריבוי שרתי DC בדומיין - RODC, FSMOאורך מלא: 5 שעות

-

שרת DNSאורך מלא: 7 שעות

-

שרתי DNS באינטרנטאורך מלא: 51 דקות

-

סוגי רשומות DNS באינטרנט וב-ADאורך מלא: 31 דקות

-

אירוח אתר אינטרנט בבית - FreeDNS אורך מלא: 41 דקות

-

הדגמת שימוש ב - nslookup כדי לעקוף חסימהאורך מלא: 7 דקות

-

הסבר על DNS Zone + אינטגרציה עם ADאורך מלא: 47 דקות

-

Netbiosאורך מלא: 38 דקות

-

חמישה סוגי Forwardאורך מלא: 35 דקות

-

ביצוע Forward בתוך DNSאורך מלא: 63 דקות

-

מחיצות ב-Active Directoryאורך מלא: 28 דקות

-

רשומות מסוג PTRאורך מלא: 50 דקות

-

איך לקבל כתובת IP קבועה בחינם ?אורך מלא: 17 דקות

-

סיכום ב-3 דקות - שרתי DNSאורך מלא: 18 דקות

-

עבודת הגשה על DNSאורך מלא:

-

שרתי DNS באינטרנט

-

ריבוי דומיינים בארגון - Trust, Siteאורך מלא: 162 דקות

-

Sites and Servicesאורך מלא: 42 דקות

-

חוקי רפליקציה בין שרתי DCאורך מלא: 36 דקות

-

יצירת Trust בין דומייניםאורך מלא: 44 דקות

-

איך אפשר לראות Global Catalog ?אורך מלא: 27 דקות

-

סיכום ב-3 דקות - Site and Servicesאורך מלא: 4 דקות

-

סיכום ב-3 דקות - Trust בין דומייניםאורך מלא: 9 דקות

-

תרגילים להגשה על רפליקציה ו-TRUSTאורך מלא:

-

Sites and Services

-

שרת CA - תעודות דיגיטליות - PKIאורך מלא: 11 שעות

-

תעודות דיגיטליות -הסבר והדגמהאורך מלא: 20 דקות

-

שרת CA בתצורת Standaloneאורך מלא: 40 דקות

-

שרת CA בתצורת Enterpriseאורך מלא: 28 דקות

-

Enrollment Agentאורך מלא: 13 דקות

-

כניסה ל-Windows עם Smart Cardאורך מלא: 49 דקות

-

רכישת תעודה אמיתית מ-GoDaddyאורך מלא: 13 דקות

-

תעודה דיגיטלית - חינם SSLאורך מלא: 13 דקות

-

תעודה דיגיטלית - SSL - HTTPS למתחיליםאורך מלא: 101 דקות

-

תעודה דיגיטלית - SSL - HTTPS למתקדמיםאורך מלא: 66 דקות

-

OpenSSL GUI - IIS Windows 10 - חלק 1אורך מלא: 41 דקות

-

OpenSSL GUI - IIS Windows 10 - חלק 2אורך מלא: 24 דקות

-

OpenSSL CMD - IIS Windows 10אורך מלא: 52 דקות

-

IIS Cryptoאורך מלא: 11 דקות

-

איך פועלת חתימה דיגיטלית?אורך מלא: 25 דקות

-

בקשה ידנית לתעודה - Custom Requestאורך מלא: 38 דקות

-

IIS Client Certificate Mapping Authenticationאורך מלא: 29 דקות

-

הגדרת Online Responderאורך מלא: 43 דקות

-

תעודה דיגיטלית מסוג SANאורך מלא: 46 דקות

-

סיכום ב-3 דקות - תעודות דיגיטליות - CAאורך מלא: 13 דקות

-

סיכום ב-3 דקות - הגדרת SSLאורך מלא: 6 דקות

-

עבודת הגשה על CAאורך מלא:

-

תעודות דיגיטליות -הסבר והדגמה

-

כתיבת SCRIPT ב-Powershell למתקדמיםאורך מלא: 4 שעות

-

שרת DHCPאורך מלא: 60 דקות

-

הגדרת שרת כנתב וגם כ-VPNאורך מלא: 6 שעות

-

הגדרת שרת 2008 כ-Routerאורך מלא: 53 דקות

-

הגדרת שרת 2008 כ-VPNאורך מלא: 49 דקות

-

הגדרת VPN site-to-siteאורך מלא: 16 דקות

-

הגדרת IPSECאורך מלא: 64 דקות

-

הדגמה של NAP Clientאורך מלא: 6 דקות

-

הגדרת NAP - שרת בריאותאורך מלא: 81 דקות

-

הסבר על Kerberos ועל NTLMאורך מלא: 47 דקות

-

Network Teamingאורך מלא: 11 דקות

-

סיכום ב-3 דקות - שרת VPNאורך מלא: 6 דקות

-

סיכום ב-3 דקות - שרת Radiusאורך מלא: 8 דקות

-

עבודת הגשה על NAT + ROUTINGאורך מלא:

-

עבודת הגשה על IPSEC + VPNאורך מלא:

-

הגדרת שרת 2008 כ-Router

-

הגדרת שרת WDS ושרת WSUSאורך מלא: 4 שעות

-

התקנת וונדוס דרך הרשת - WDS - חלק 1אורך מלא: 47 דקות

-

התקנת וונדוס דרך הרשת - WDS - חלק 2אורך מלא: 19 דקות

-

התקנת וונדוס דרך הרשת - WDS - חלק 3אורך מלא: 41 דקות

-

התקנת וונדוס דרך הרשת - WDS - חלק 4אורך מלא: 28 דקות

-

התקנת וונדוס דרך הרשת - WDS - חלק 5אורך מלא: 8 דקות

-

שרת WDS - הסבר נוסףאורך מלא: 58 דקות

-

התקנת WSUSאורך מלא: 51 דקות

-

סיכום ב-3 דקות - שרת WSUSאורך מלא: 9 דקות

-

סיכום ב-3 דקות - שרת WDSאורך מלא: 9 דקות

-

התקנת וונדוס דרך הרשת - WDS - חלק 1

-

שרת קבצים עם רפליקציה - DFSאורך מלא: 106 דקות

-

הגדרת NLB ו-Failover Clusterאורך מלא: 163 דקות

-

הגדרת Cluster מסוג NLB - שרת 2016אורך מלא: 50 דקות

-

הגדרת Cluster מסוג NLB - שרת 2008אורך מלא: 26 דקות

-

הגדרת שרת 2016 כ-iSCSI Storageאורך מלא: 17 דקות

-

הקמת Cluster Hyper-V Active-Activeאורך מלא: 25 דקות

-

הגדרת Failover Cluster ISCSIאורך מלא: 41 דקות

-

סיכום ב-3 דקות - Cluster NLB + Failoverאורך מלא: 4 דקות

-

הגדרת Cluster מסוג NLB - שרת 2016

-

שרת TS - Terminal Serverאורך מלא: 170 דקות

-

שרת IIS - שרת עם אתרי אינטרנטאורך מלא: 6 שעות

-

אירוח 3 אתרים על שרת IIS אחדאורך מלא: 31 דקות

-

העלאת אתר Wordpress לאירוחאורך מלא: 64 דקות

-

התקנת Worpress על IIS אורך מלא: 39 דקות

-

שרת מיילים חינם לאתר אינטרנטאורך מלא: 75 דקות

-

אבטחה בשרת IISאורך מלא: 30 דקות

-

הגדרות של IIS - קובץ web.configאורך מלא: 13 דקות

-

מה זה Application pool ?אורך מלא: 10 דקות

-

הגבלת זיכרון ומעבד לתוכנה - WSRMאורך מלא: 12 דקות

-

הגנה מפני התקפות - DoS Attackאורך מלא: 29 דקות

-

הקמת IIS על שרת 2003אורך מלא: 30 דקות

-

הכרות עם Sharepointאורך מלא: 3 דקות

-

התקנת Sharepointאורך מלא: 14 דקות

-

מבחן MCSE - שאלה על אימות ב-IISאורך מלא: 12 דקות

-

סיכום ב-3 דקות - שרתי IIS ואתרי אינטרנטאורך מלא: 19 דקות

-

אירוח 3 אתרים על שרת IIS אחד

-

פרוייקט הקמת חברה מאפס בסרטוניםאורך מלא: 38 דקות

-

פרוייקט גמר - מנהלי רשת אורך מלא:

-

התקנת שרת 2022

-

קורס מנהלי רשת - MCSA 2008 / 2012 / 2016

19 שעות | 60 הרצאות

-

התקנת AD בשרת 2008 / 2012 Serverאורך מלא: 6 שעות

-

מבוא Active Directoryאורך מלא: 5 דקות

-

התקנת AD - ביצוע DCPROMOאורך מלא: 65 דקות

-

התקנת שרת 2012 Serverאורך מלא: 10 דקות

-

הקמת דומיין - DCPromo בשרת 2012אורך מלא: 10 דקות

-

התקנת DC ראשוןאורך מלא: 27 דקות

-

הוספת DC שני בדומיין - הסבראורך מלא: 6 דקות

-

הוספת DC שני בדומיין - הדגמהאורך מלא: 63 דקות

-

צרוף מחשב ל-Domainאורך מלא: 13 דקות

-

הסרת שרת REMOVE DCאורך מלא: 10 דקות

-

התקנת שרת גם בתצורת CORE וגם GUIאורך מלא: 19 דקות

-

שרת Coreאורך מלא: 69 דקות

-

הוספת ממשק גרפי לשרת CORE 2012אורך מלא: 8 דקות

-

חידושים ב-AD 2008אורך מלא: 8 דקות

-

חידושים ב-AD 2008 חלק 2אורך מלא: 10 דקות

-

סיכום מבוא ל-ADאורך מלא: 5 דקות

-

סיכום ב-3 דקות - הקמת דומיין - DCPromoאורך מלא: 7 דקות

-

עבודה 1 - התקנת שרתאורך מלא:

-

מבוא Active Directory

-

שרתי RMS, Federation Servicesאורך מלא: 4 שעות

-

פרוטוקול RPCאורך מלא: 152 דקות

-

מבחן MCSA - שאלות ותשובות מתוך הבחינהאורך מלא: 4 שעות

-

הסבר על מבחני מיקרוסופט - MCSA / MCSEאורך מלא: 28 דקות

-

הכנה לבחינה חיצונית של מיקרוסופטאורך מלא: 12 דקות

-

מבחן MCSE - שאלה על BranchCacheאורך מלא: 7 דקות

-

מבחן MCSE - שאלה על Remote Desktopאורך מלא: 8 דקות

-

מבחן MCSE - שאלה על VSS ועל USMTאורך מלא: 7 דקות

-

מבחן MCSE - שאלה על חיפוש בתוך GPOאורך מלא: 1 דקות

-

מבחן MCSE - שאלה על RD Gatewayאורך מלא: 7 דקות

-

מבחן MCSE - שאלה על UACאורך מלא: 5 דקות

-

מבחן MCSE - שאלה על VHDאורך מלא: 20 דקות

-

מבחן MCSE - שאלה על Resource Monאורך מלא: 5 דקות

-

מבחן MCSE - שאלה על התקנת דרייבראורך מלא: 2 דקות

-

מבחן MCSE - שאלה על BCDEDITאורך מלא: 12 דקות

-

מבחן MCSE - שאלה על DISMאורך מלא: 32 דקות

-

מבחן MCSE - שאלה על גיבוי ושחזוראורך מלא: 2 דקות

-

מבחן MCSE - שאלה על אימות ב-IISאורך מלא: 12 דקות

-

מבחן MCSE - שאלה נוספת על BCDEDITאורך מלא: 6 דקות

-

מבחן MCSE - שאלה על קובץ תשובותאורך מלא: 1 דקות

-

מבחן MCSE - שאלה על חתימה ל-Driverאורך מלא: 4 דקות

-

מבחן MCSE - הרשאות ב-SHAREאורך מלא: 8 דקות

-

מבחן MCSE - שאלה על F8אורך מלא: 7 דקות

-

מבחן MCSE - שאלה על חתימה על קובץ ודרייבראורך מלא: 10 דקות

-

מבחן MCSE - שאלה על מקרןאורך מלא: 3 דקות

-

מבחן MCSE - שאלה על Remote Assistanceאורך מלא: 8 דקות

-

מבחן MCSE - שאלה על שחזור מ-IMAGEאורך מלא: 3 דקות

-

מבחן MCSE - שאלה על BCDEDIT /default אורך מלא: 6 דקות

-

מבחן MCSE - שאלה על rollback לדרייבראורך מלא: 9 דקות

-

הסבר על מבחני מיקרוסופט - MCSA / MCSE

-

שרת Server 2003אורך מלא: 75 דקות

-

שרת Server 2012אורך מלא: 130 דקות

-

מה חדש בשרת 2012 ?אורך מלא: 17 דקות

-

מה נלמד בקורס שרתי 2012אורך מלא: 4 דקות

-

התקנת שרת 2012 Serverאורך מלא: 10 דקות

-

התקנת שרת גם בתצורת CORE וגם GUIאורך מלא: 19 דקות

-

כלי ניהול בשרת Server Manager 2012אורך מלא: 25 דקות

-

Network Teamingאורך מלא: 11 דקות

-

הקמת דומיין - DCPromo בשרת 2012אורך מלא: 10 דקות

-

Data Deduplication חלק 1אורך מלא: 19 דקות

-

Data Deduplication חלק 2אורך מלא: 7 דקות

-

הוספת ממשק גרפי לשרת CORE 2012אורך מלא: 8 דקות

-

מה חדש בשרת 2012 ?

-

הכרות עם Office 365 בענןאורך מלא: 24 דקות

-

התקנת AD בשרת 2008 / 2012 Server

-

מנהל רשת - קורס הכנה לראיון עבודה

7 שעות | 41 הרצאות

-

ראיון עבודה אמיתי - מנהל רשת - חלק 1אורך מלא: 27 דקות

-

ראיון עבודה אמיתי - מנהל רשת - חלק 2אורך מלא: 20 דקות

-

ראיון עבודה אמיתי - מנהל רשת - חלק 3אורך מלא: 32 דקות

-

ראיון עבודה אמיתי לטכנאי מחשבים - Help Desk - חלק 1אורך מלא: 50 דקות

-

ראיון עבודה אמיתי לטכנאי מחשבים - Help Desk - חלק 2אורך מלא: 50 דקות

-

סיכום ב-3 דקות - התקנת Windowsאורך מלא: 3 דקות

-

סיכום ב-3 דקות - יסודות התקשורתאורך מלא: 3 דקות

-

סיכום ב-3 דקות - חוקים ב-Firewallאורך מלא: 3 דקות

-

סיכום ב-3 דקות - פתיחת Port בנתבאורך מלא: 3 דקות

-

סיכום ב-3 דקות - שיתוף תיקיות - Shareאורך מלא: 4 דקות

-

סיכום ב-3 דקות - הרשאות NTFSאורך מלא: 4 דקות

-

סיכום ב-3 דקות - ניהול דיסקים - RAIDאורך מלא: 4 דקות

-

סיכום ב-3 דקות - שכפול מחשב - ImageXאורך מלא: 4 דקות

-

סיכום ב-3 דקות - GPO - Group Policyאורך מלא: 4 דקות

-

סיכום ב-3 דקות - Application Lockerאורך מלא: 4 דקות

-

סיכום ב-3 דקות - הצפנת דיסק Bitlockerאורך מלא: 5 דקות

-

סיכום ב-3 דקות - גיבוי ושחזור - Backupאורך מלא: 3 דקות

-

סיכום ב-3 דקות - קובץ תשובות - AIKאורך מלא: 5 דקות

-

סיכום ב-3 דקות - התקנה אוטומטית MDTאורך מלא: 6 דקות

-

סיכום ב-3 דקות - יסודות התקשורת - OSIאורך מלא: 6 דקות

-

סיכום ב-3 דקות - הקמת דומיין - DCPromoאורך מלא: 7 דקות

-

סיכום ב-3 דקות - כלי ניהול לשרת - RSATאורך מלא: 6 דקות

-

סיכום ב-3 דקות - ניהול קבוצות בארגון גדולאורך מלא: 5 דקות

-

סיכום ב-3 דקות - חשבון מחשבאורך מלא: 5 דקות

-

סיכום ב-3 דקות - חשבון משתמשאורך מלא: 6 דקות

-

סיכום ב-3 דקות - ניהול GPO בדומייןאורך מלא: 11 דקות

-

סיכום ב-3 דקות - חמישה תפקידים - FSMOאורך מלא: 10 דקות

-

סיכום ב-3 דקות - שרתי DNSאורך מלא: 18 דקות

-

סיכום ב-3 דקות - Site and Servicesאורך מלא: 4 דקות

-

סיכום ב-3 דקות - Trust בין דומייניםאורך מלא: 9 דקות

-

סיכום ב-3 דקות - תעודות דיגיטליות - CAאורך מלא: 13 דקות

-

סיכום ב-3 דקות - הגדרת SSLאורך מלא: 6 דקות

-

סיכום ב-3 דקות - שרת DHCPאורך מלא: 5 דקות

-

סיכום ב-3 דקות - שרת VPNאורך מלא: 6 דקות

-

סיכום ב-3 דקות - שרת Radiusאורך מלא: 8 דקות

-

סיכום ב-3 דקות - שרת WSUSאורך מלא: 9 דקות

-

סיכום ב-3 דקות - שרת DFSאורך מלא: 5 דקות

-

סיכום ב-3 דקות - שרת WDSאורך מלא: 9 דקות

-

סיכום ב-3 דקות - Cluster NLB + Failoverאורך מלא: 4 דקות

-

סיכום ב-3 דקות - שרת Terminal Serverאורך מלא: 9 דקות

-

סיכום ב-3 דקות - שרתי IIS ואתרי אינטרנטאורך מלא: 19 דקות

-

ראיון עבודה אמיתי - מנהל רשת - חלק 1

מבדקי חדירה - סייבר התקפי

-

קורס סייבר למתחילים - Hacking

בדיקות חוסן תשתיתי ופריצה ל-Windows 10/11

קורס זה נדרש למבחן ההסמכה היוקרתי OSCP36 שעות | 202 הרצאות-

התקנה רגילה של Kaliאורך מלא: 25 דקות

-

התקנה מהירה של Kaliאורך מלא: 17 דקות

-

מונחים חשובים בעולם אבטחת מידעאורך מלא: 46 דקות

-

חיבור מ-Kali לקורבן אחרי הפריצה

עם Netcatאורך מלא: 47 דקות-

העברת Netcat ל-Windows 10אורך מלא: 6 דקות

-

הסבר על Netcat בתצורה של Bind Shellאורך מלא: 6 דקות

-

הסבר על Netcat בתצורה של Reverse Shellאורך מלא: 5 דקות

-

העברת קבצים עם Netcatאורך מלא: 6 דקות

-

סריקת פורטים עם Netcatאורך מלא: 5 דקות

-

חיבור לאתר אינטרנט עם Netcatאורך מלא: 5 דקות

-

הדגמה של חיבור ישיר עם Netcatאורך מלא: 2 דקות

-

הסבר נוסף על Netcat בתצורה של Bind Shellאורך מלא: 6 דקות

-

הסבר נוסף על Netcat בתצורה של Reverse Shellאורך מלא: 6 דקות

-

העברת Netcat ל-Windows 10

-

חיבור מ-Kali לקורבן אחרי הפריצה

עם Socatאורך מלא: 30 דקות -

חיבור מ-Kali לקורבן אחרי הפריצה

עם Powershellאורך מלא: 32 דקות -

חיבור מ-Kali לקורבן אחרי הפריצה

עם Powercatאורך מלא: 32 דקות -

האזנה לרשת - Wireshark & tcpdumpאורך מלא: 26 דקות

-

גוגל האקינג - Google Hacking & Dorkingאורך מלא: 10 דקות

-

תוכנה לאיסוף מידע - theHarvesterאורך מלא: 23 דקות

-

כלי גרפי לאיסוף מודיעין - OSINT

תוכנת Maltegoאורך מלא: 32 דקות -

איסוף מידע פסיביאורך מלא: 30 דקות

-

איסוף מידע פסיבי על היעדאורך מלא: 3 דקות

-

הסבר על whoisאורך מלא: 2 דקות

-

אתר Netcraftאורך מלא: 1 דקות

-

אתרי Open-Source Code כגון GitHubאורך מלא: 3 דקות

-

אתר Shodan - מבואאורך מלא: 3 דקות

-

אתר Shodan - פריצה לנתבים ומצלמות אבטחהאורך מלא: 6 דקות

-

אתר Security Headerאורך מלא: 2 דקות

-

אתר SSL Labsאורך מלא: 3 דקות

-

אתר Pastebinאורך מלא: 1 דקות

-

איסוף כתובות מיילאורך מלא: 2 דקות

-

קובץ עם 14 מילון סיסמאותאורך מלא: 1 דקות

-

אתר Social Searcherאורך מלא: 1 דקות

-

אתר Stack Overflowאורך מלא: 1 דקות

-

אתר OSINT Frameworkאורך מלא: 1 דקות

-

איסוף מידע פסיבי על היעד

-

איסוף מידע אקטיבי - משרתי DNSאורך מלא: 21 דקות

-

סריקת רשת - nmapאורך מלא: 136 דקות

-

סריקת פורטים - TCPאורך מלא: 21 דקות

-

סריקת פורטים - UDPאורך מלא: 9 דקות

-

סריקת פורטים עם סקריפטים של Nmap NSE - חלק 1אורך מלא: 12 דקות

-

סריקת פורטים עם סקריפטים של Nmap NSE - חלק 2אורך מלא: 7 דקות

-

גילוי מחשבים לפני סריקת פורטים - Nmap Dicoveryאורך מלא: 15 דקות

-

סריקה אגרסיבית - גילוי גרסת תוכנה שמאחורי פורט פתוחאורך מלא: 19 דקות

-

סריקת פורטים דרך מחשב זומבי - nmap zombie scanאורך מלא: 15 דקות

-

שינוי MTU בתוך TCP/IPאורך מלא: 8 דקות

-

סריקת NMAP עם DECOYאורך מלא: 5 דקות

-

סריקת NMAP עם שינוי פורט מקוראורך מלא: 3 דקות

-

סריקת רשת עם nmap - הסבר נוסףאורך מלא: 22 דקות

-

סריקת פורטים - TCP

-

סריקת רשת - nessusאורך מלא: 23 דקות

-

פריצה בכח - בדיקת כל הסיסמה אפשרית

Brute Force - Password Spray Attacksאורך מלא: 114 דקות-

התקנת אתר אינטרנט מוגן עם סיסמה על וונדוס 10אורך מלא: 15 דקות

-

פריצה ל-FTP ול-RDP עם Hydraאורך מלא: 6 דקות

-

פריצה לפורט 3389 Remote Desktop עם Crowbarאורך מלא: 3 דקות

-

פריצה ל-SSH עם Hydraאורך מלא: 4 דקות

-

פריצה בכוח לאתר אינטרנט

עם Medusa ועם Hydraאורך מלא: 4 דקות -

התקנת Wordpress ו-XAMPP על

וונדוס 10אורך מלא: 17 דקות -

פריצה בכוח לאתר Wordpress עם Hydraאורך מלא: 13 דקות

-

פריצה בכוח לאתר Wordpress עם

Burp Proxyאורך מלא: 8 דקות -

פריצה בכח לאתר אינטרנט עם Burp Intruderאורך מלא: 14 דקות

-

איך להגן על אתר מהתקפות

DDOS & Brute Forceאורך מלא: 6 דקות -

יצירת קובץ עם כל סיסמה אפשרית - crunchאורך מלא: 11 דקות

-

פריצה בכוח לשרת Brute Force FTP עם Hydraאורך מלא: 13 דקות

-

התקנת אתר אינטרנט מוגן עם סיסמה על וונדוס 10

-

פריצה וגילוי סיסמה של וונדוס 10 עם mimikatzאורך מלא: 48 דקות

-

פריצה לווינדוס 10 ולשרתים עם Metasploitאורך מלא: 105 דקות

-

מודולים ב-Metasploitאורך מלא: 13 דקות

-

עידכון של Metasploitאורך מלא: 10 דקות

-

פריצה למחשב עם Metasploitאורך מלא: 6 דקות

-

מודולים מסוג Auxiliary ב-Metasploitאורך מלא: 11 דקות

-

פריצה בכח לתיקיה משותפת בוונדוס 10

SMB Win10 - Metasploit Brute Forceאורך מלא: 4 דקות -

מסד נתונים של Metasploitאורך מלא: 6 דקות

-

הסבר על Meterpreter בתוך Metasploitאורך מלא: 28 דקות

-

הסבר על Mimikatz בתוך Meterpreter x64אורך מלא: 12 דקות

-

הסבר על Post Modules & Sessions בתוך Metasploitאורך מלא: 9 דקות

-

הסבר על Keylogger בתוך Metasploitאורך מלא: 5 דקות

-

תפיסת כל הסיסמאות של כל המשתמשים בזמן הכניסה לווינדוסאורך מלא: 1 דקות

-

מודולים ב-Metasploit

-

הסבר נוסף על Metasploitאורך מלא: 31 דקות

-

Metasploitאורך מלא: 2 דקות

-

msfconsole - vsFTPdאורך מלא: 8 דקות

-

הסבר כללי על שירות SAMBAאורך מלא: 5 דקות

-

הסבר נוסף על שיתוף קבצים בלינוקס - SAMBAאורך מלא: 4 דקות

-

תקיפה דרך שיתוף תיקיות במחשב - SAMBAאורך מלא: 2 דקות

-

התקנת ממשק גרפי של msfconsoleאורך מלא: 4 דקות

-

שימוש בממשק גרפי של msfconsoleאורך מלא: 6 דקות

-

Metasploit

-

התקנת דלת אחורית - Backdoorאורך מלא: 30 דקות

-

יצירת סוס טרויאני עם MSFvenomאורך מלא: 24 דקות

-

סוס טרויני בתוך מסמכי וורד ואקסל עם מאקרו - Macroאורך מלא: 38 דקות

-

התקנת אופיס - התקנה חינמית של Word ואקסלאורך מלא: 10 דקות

-

התקנה של MacroPackאורך מלא: 6 דקות

-

סוס טרויני בתוך קובץ אקסל - MacroPack & Kali Metasploitאורך מלא: 8 דקות

-

סוס טרויני בתוך קובץ וורד - MacroPack & Windows Metasploitאורך מלא: 8 דקות

-

סוס טרויני דו-שלבי - MacroPack & Dropper fileאורך מלא: 6 דקות

-

התקנת אופיס - התקנה חינמית של Word ואקסל

-

הזרקת סוס טרויני ישירות לזיכרון (ללא קובץ)

עם Powershell - כלי Unicornאורך מלא: 32 דקות -

הנדסה חברתית - Phishing

שכפול וזיוף אתרי אינטרנטאורך מלא: 35 דקות -

הנדסה חברתית - להפוך קובץ EXE לקובץ JPGאורך מלא: 17 דקות

-

איך עוקפים ומתחמקים מאנטי-וירוס

הצפנת Payloadאורך מלא: 124 דקות-

שליטה מרחוק של האקר

על וונדוס 11אורך מלא: 6 דקות -

עקרונות הפעולה של אנטי-וירוסיםאורך מלא: 5 דקות

-

שינוי חתימה של Payloadאורך מלא: 12 דקות

-

יצירת תעודה דיגיטלית ויצירת Payloadאורך מלא: 19 דקות

-

הצפנת Payloadאורך מלא: 25 דקות

-

שמירת Payload מוצפןאורך מלא: 11 דקות

-

הרצת Payload מוצפןאורך מלא: 20 דקות

-

עוקפים את הענן - Meterpreter Reverse HTTPS vs Microsoft Defender Cloudאורך מלא: 26 דקות

-

שליטה מרחוק של האקר

-

איך עוקפים ומתחמקים מאנטי-וירוס באסמבלר

Metasploit vs Windows Defenderאורך מלא: 156 דקות-

עקרונות הפעולה של אנטי וירוס Windows Defenderאורך מלא: 12 דקות

-

Disassembly Meterpreterאורך מלא: 5 דקות

-

Meterpreter & Macro in Excelאורך מלא: 14 דקות

-

Meterpreter & Powershellאורך מלא: 11 דקות

-

Meterpreter EXE vs Windows Defenderאורך מלא: 22 דקות

-

התקנה של Visual Studioאורך מלא: 7 דקות

-

כתיבת C# wrapper סביב Meterpreter Payloadאורך מלא: 21 דקות

-

דיבאג ב-Visual Studioאורך מלא: 10 דקות

-

ניתוח קוד סטטי - דִּיסְאָסֶמְבְּלֶראורך מלא: 14 דקות

-

דיבאג של Metasploit Meterpreter עם x64dbgאורך מלא: 11 דקות

-

Metasploit Meterpreter

Reverse Https vs Defenderאורך מלא: 10 דקות -

כתובות זיכרון באסמבלר ובשפת מכונהאורך מלא: 19 דקות

-

עקרונות הפעולה של אנטי וירוס Windows Defender

-

העלאת הרשאות בוונדוס

Windows Privilege Escalationאורך מלא: 178 דקות-

הסבר על UACאורך מלא: 13 דקות

-

שיטות להעלאת הרשאות

Privilege Escalationאורך מלא: 8 דקות -

העלאת הרשאות על ידי בקשה ישירה מהמשתמשאורך מלא: 9 דקות

-

העלאת הרשאות על ידי ניצול באגים של וונדוס 10אורך מלא: 14 דקות

-

העלאת הרשאות על ידי ניצול באגים בהרשאות NTFSאורך מלא: 15 דקות

-

העלאת הרשאות על ידי ניצול באגים בהרשאות על רגיסטריאורך מלא: 16 דקות

-

העלאת הרשאות על ידי ניצול באגים בנתיב לקובץאורך מלא: 8 דקות

-

העלאת הרשאות על ידי ניצול באגים בדרייבר - Kernel Driverאורך מלא: 18 דקות

-

העלאת הרשאות - הסבר נוסף (חלק 1)אורך מלא: 42 דקות

-

העלאת הרשאות - הסבר נוסף (חלק 2)אורך מלא: 35 דקות

-

הסבר על UAC

-

העלאת הרשאות בלינוקס

Linux Privilege Escalationאורך מלא: 96 דקות-

העלאת הרשאות בלינוקס על ידי ניצול באגים בקרנל - Linux Kernelאורך מלא: 22 דקות

-

העלאת הרשאות בלינוקס על ידי ניצול באגים בהרשאות על קבצים - SUIDאורך מלא: 15 דקות

-

העלאת הרשאות בלינוקס על ידי ניצול של משימות מתוזמנות - crontabאורך מלא: 26 דקות

-

פריצה בכח ל-Brute Force Wordpressאורך מלא: 20 דקות

-

העלאת הרשאות בלינוקס על ידי ניצול חולשות בקבצי סיסמאותאורך מלא: 13 דקות

-

העלאת הרשאות בלינוקס על ידי ניצול באגים בקרנל - Linux Kernel

-

מבנה זיכרון - RAM / DDR - Memory Layoutאורך מלא: 67 דקות

-

התקפה Buffer Overflowאורך מלא: 109 דקות

-

התקפה Buffer Overflow - בדיקת היתכנות - Fuzzerאורך מלא: 22 דקות

-

התקפה buffer overflow - אוגר EIPאורך מלא: 18 דקות

-

מציאת מקום בזיכרון עבור Payload - Shellcodeאורך מלא: 4 דקות

-

איתור תווים פסולים - Bad Charactersאורך מלא: 5 דקות

-

מציאת כתובת סטטית להרצת קוד מתוך ה-STACKאורך מלא: 12 דקות

-

יצירת Payload - Shellcodeאורך מלא: 5 דקות

-

הסבר על התקפה - buffer overflowאורך מלא: 21 דקות

-

ביצוע בפועל של ההתקפה - buffer overflowאורך מלא: 22 דקות

-

התקפה Buffer Overflow - בדיקת היתכנות - Fuzzer

-

התקפה Buffer Overflow עם Mona

TryHackMeאורך מלא: 87 דקות-

הרשמה חינם לאתר THM - TryHackMeאורך מלא: 5 דקות

-

חיבור VPN לאתר THM - TryHackMeאורך מלא: 11 דקות

-

התקפת Buffer Overflow

שלב 1 - זיהוי חולשה - Fuzzingאורך מלא: 13 דקות -

התקפת Buffer Overflow

שלב 2 - שליטה על EIPאורך מלא: 17 דקות -

התקפת Buffer Overflow

שלב 3 - זיהוי תווים פסוליםאורך מלא: 12 דקות -

התקפת Buffer Overflow

שלב 4 - כתובת קפיצה + יצירת Payloadאורך מלא: 13 דקות -

התקפת Buffer Overflow - סיכום כל הפקודותאורך מלא: 16 דקות

-

הרשמה חינם לאתר THM - TryHackMe

-

התקפת מניעת שירות

DOS Attack - Denial-Of-Serviceאורך מלא: 98 דקות -

פריצה לרשת אלחוטית WiFi וגילוי סיסמהאורך מלא: 131 דקות

-

הכנה למבחן OSCP - אתר HackTheBoxאורך מלא: 72 דקות

-

הכנה למבחן OSCP - אתר Proving Grounds

OSPG - Offensive Securityאורך מלא: 19 דקות -

מבחן OSCP - כל הפרטים כאןאורך מלא: 22 דקות

-

פרויקט גמר בקורס האקינגאורך מלא:

-

התקנה רגילה של Kali

-

קורס פריצה ומבדקי חדירה לתשתית ארגונית

בדיקות חוסן מתקדמות ל-Active Directory

קורס זה נדרש למבחן ההסמכה היוקרתי OSCP18 שעות | 155 הרצאות-

אתר TryHackMe - פריצה ל-Active Directoryאורך מלא: 150 דקות

-

הרשמה לאתר TryHackMeאורך מלא: 8 דקות

-

איסוף מידע עם Powershell - חלק 1אורך מלא: 5 דקות

-

איסוף מידע עם Powershell - חלק 2אורך מלא: 7 דקות

-

התקנת BloodHoundאורך מלא: 6 דקות

-

איסוף מידע עם SharpHound מתוך וונדוס

אתר TryHackMeאורך מלא: 7 דקות -

איסוף מידע עם SharpHound מ-Kaliאורך מלא: 7 דקות

-

ניתוח מידע על AD מ-BloodHoundאורך מלא: 2 דקות

-

התקנת BloodHound על Windows 11אורך מלא: 3 דקות

-

התקנה של Mimikatzאורך מלא: 8 דקות

-

הוצאת סיסמאות מתוך דיסק

SAM - Mimikatzאורך מלא: 3 דקות -

שליפת סיסמה של מנהל רשת

מתוך זיכרון של Windows 11אורך מלא: 7 דקות -

שליפת סיסמאות מתוך זיכרון

בלי להתקין Mimikatzאורך מלא: 4 דקות -

שליפת כל הסיסמאות של הארגון

מתוך זיכרון של DCאורך מלא: 8 דקות -

פריצת סיסמה עם John The Ripper על וונדוס 11אורך מלא: 4 דקות

-

הסבר על התקפת Golden Ticket על Active Directoryאורך מלא: 7 דקות

-

ביצוע התקפת Golden Ticket על ADאורך מלא: 13 דקות

-

יצירת Golden Ticket מתוך Kali עם impacketאורך מלא: 7 דקות

-

יצירת Golden Ticket עם Metasploit - חלק 1אורך מלא: 10 דקות

-

יצירת Golden Ticket עם Metasploit - חלק 2אורך מלא: 14 דקות

-

גניבת זהות והעלאת הרשאות

meterpreter steal tokenאורך מלא: 2 דקות -

איסוף מידע מ-Active Directoryאורך מלא: 8 דקות

-

יצירת Backdoor - וונדוס 11 עם Metasploitאורך מלא: 10 דקות

-

הרשמה לאתר TryHackMe

-

הקמת דומיין חדש - שרת 2022אורך מלא: 39 דקות

-

הסבר מעמיק על Kerberosאורך מלא: 108 דקות

-

הסבר על Kerberos

אימות ב-Active Directoryאורך מלא: 7 דקות -

הסבר על Kerberos - TGTאורך מלא: 6 דקות

-

הסבר על Kerberos - TGSאורך מלא: 11 דקות

-

אימות עם חשבון מחשב בלבד ב-Kerberos

עבור Local System Accountאורך מלא: 2 דקות -

התקפת Pass-The-Ticket

חלק 1אורך מלא: 6 דקות -

התקפת Pass-The-Ticket

חלק 2 - קבלת TGT עם Kekeoאורך מלא: 10 דקות -

הגנה על AD עם קבוצת

Protected Usersאורך מלא: 5 דקות -

העלאת הרשאות

עקיפה של UACאורך מלא: 9 דקות -

הסבר על Kerberos

Unconstrained Delegationאורך מלא: 8 דקות -

הסבר על Constrained Delegation

עם Kerberosאורך מלא: 7 דקות -

הסבר על Constrained Delegation

עם כל פרוטוקולאורך מלא: 2 דקות -

הסבר על Kerberos RBCD

Resource Based Delegationאורך מלא: 9 דקות -

העלאת הרשאות בוונדוס 11

מיוזר לאדמין - Privilege escalation

חלק 1 - הגדרת RBCD Delegationאורך מלא: 10 דקות -

העלאת הרשאות בוונדוס 11

מיוזר לאדמין - Privilege escalation

חלק 2 - Rubeusאורך מלא: 4 דקות -

העלאת הרשאות בוונדוס 11

מיוזר לאדמין - Privilege escalation

חלק 3 - קבלת TGSאורך מלא: 4 דקות -

העלאת הרשאות בוונדוס 11

מיוזר לאדמין - Privilege escalation

חלק 4 - שימוש ב-TGS עם Rubeusאורך מלא: 4 דקות -

העלאת הרשאות בוונדוס 11

מיוזר לאדמין - Privilege escalation

חלק 5 - שימוש ב-TGS עם Mimikatz & Kaliאורך מלא: 4 דקות

-

הסבר על Kerberos

-

גניבת סיסמה של המשתמש מתוך

Kerberos Pre-Authenticationאורך מלא: 29 דקות-

האזנה ברשת ויצירת שיתוף SMB על Kaliאורך מלא: 9 דקות

-

העלאת קבצים עם Powershellאורך מלא: 4 דקות

-

המרה של ETL לקובץ PCAPאורך מלא: 3 דקות

-

ניתוח פאקטים של Kerberos

עם Wireshark ועם NetworkMinerאורך מלא: 9 דקות -

פריצת סיסמה של המשתמש מתוך

Kerberos Pre-Authentication

עם John The Ripper ועם Hashcatאורך מלא: 4 דקות

-

האזנה ברשת ויצירת שיתוף SMB על Kali

-

התקפת Kerberoastingאורך מלא: 36 דקות

-

סיסמאות של Serviceאורך מלא: 34 דקות

-

הסבר על NTLMאורך מלא: 53 דקות

-

תפיסה ופריצה של סיסמאות

דרך ה-LAN עם Responderאורך מלא: 21 דקות -

התקפת NTLM Relay עם NtlmRelayXאורך מלא: 83 דקות

-

תקיפת שרת קבצים

בדומיין עם NtlmRelayXאורך מלא: 12 דקות -

שליטה על דומיין דרך

שורת פקודה net userאורך מלא: 8 דקות -

השתלטות על כל הדומיין

עם NtlmRelayXאורך מלא: 13 דקות -

הגנה של שרתים בדומיין

נגד NtlmRelayXאורך מלא: 7 דקות -

עצירת Netbios דרך GPO Scriptאורך מלא: 11 דקות

-

עצירת LLMNR & mDNS

עם GPOאורך מלא: 7 דקות -

התקפת NTLMRelayX

ביחד עם Responderאורך מלא: 10 דקות -

התקפת NTLMRelayX

בשילוב עם MSFvenomאורך מלא: 15 דקות

-

תקיפת שרת קבצים

-

התקפת MiTM6 & NtlmRelayX

לקבל Domain Adminאורך מלא: 51 דקות -

התקפת MiTM6 & NtlmRelayX

על וונדוס 11 Windowsאורך מלא: 17 דקות-

התקפת NtlmRelayX על Windows 11

חלק 1 - איסוף מידע עם חשבון מחשבאורך מלא: 5 דקות -

התקפת NtlmRelayX על Windows 11

חלק 2 - ביצוע ההתקפהאורך מלא: 4 דקות -

התקפת NtlmRelayX על Windows 11

חלק 3 - התקפת Pass-The-Hash CMDאורך מלא: 5 דקות -

התקפת NtlmRelayX על Windows 11

חלק 4 - התקפת Pass-The-Hash RDPאורך מלא: 3 דקות

-

התקפת NtlmRelayX על Windows 11

-

התקפת MiTM6 & NtlmRelayX

על Comp Account לקבלת Local Adminאורך מלא: 23 דקות-

התקפת MiTM6 & NtlmRelayX

על Comp Account - חלק 1 - MiTH6אורך מלא: 6 דקות -

התקפת MiTM6 & NtlmRelayX

על Comp Account - חלק 2 -NtlmRelayXאורך מלא: 7 דקות -

התקפת MiTM6 & NtlmRelayX

על Comp Account - חלק 3 - getSTאורך מלא: 4 דקות -

התקפת MiTM6 & NtlmRelayX

על Comp Account - חלק 4 - smbclientאורך מלא: 5 דקות -

התקפת MiTM6 & NtlmRelayX

על Comp Account - חלק 5 - סיכוםאורך מלא: 1 דקות

-

התקפת MiTM6 & NtlmRelayX

-

התקפת NtlmRelayX

בשילוב עם BloodHoundאורך מלא: 9 דקות -

התקפות על RDP - Remote Desktopאורך מלא: 54 דקות

-

חיבור לתחנה עם Meterpreter

ומיגרציה לחשבון SYSTEMאורך מלא: 9 דקות -

חטיפת RDP Session

שרת 2016 - חלק 1אורך מלא: 5 דקות -

חטיפת RDP Session

שרת 2016 - חלק 2אורך מלא: 7 דקות -

חטיפת RDP Session

שרת 2022 עם tsconאורך מלא: 4 דקות -

חטיפת RDP Session

שרת 2022 עם Meterpreterאורך מלא: 11 דקות -

פריצה בכח ל-RDP בדומיין

עם Brute Force - Hydraאורך מלא: 9 דקות -

פריצה בכח ל-RDP בדומיין

עם Brute Force - Crowbarאורך מלא: 2 דקות -

עצירה וחסימה של התקפת

RDP Brute-Forceאורך מלא: 7 דקות

-

חיבור לתחנה עם Meterpreter

-

אבטחה והקשחה של RDP בתוך הדומייןאורך מלא: 40 דקות

-

ביצוע Pivoting בלינוקס עם SSHאורך מלא: 37 דקות

-

הסבר על Pivoting

ושכפול מכונות עם Linked Cloneאורך מלא: 5 דקות -

ביצוע Pivoting עם Rinetdאורך מלא: 5 דקות

-

ביצוע Pivoting עם SSH -L

התוקף יוזם תקשורת לקורבןאורך מלא: 10 דקות -

ביצוע Pivoting עם SSH -R

הקורבן יוזם תקשורת לתוקףאורך מלא: 6 דקות -

ביצוע Pivoting

לכל הרשת עם sshuttleאורך מלא: 4 דקות -

ביצוע Pivoting

דרך HTTPאורך מלא: 7 דקות

-

הסבר על Pivoting

-

ביצוע Pivoting בלינוקס עם MSFconsoleאורך מלא: 32 דקות

-

ביצוע Pivoting עם SOCKS ו-Proxychainsאורך מלא: 25 דקות

-

ביצוע Pivoting בוונדוס 11אורך מלא: 44 דקות

-

איסוף מידע בוונדוס

עם MSFconsoleאורך מלא: 8 דקות -

ביצוע Pivoting ב-Windows

עם Meterpreter ב-MSFconsoleאורך מלא: 5 דקות -

יצירת Reverse Shell עם PLink

על גבי SSH מתוך Windowsאורך מלא: 7 דקות -

יצירת Tunnel

בוונדוס עם NETSHאורך מלא: 6 דקות -

יצירת HTTP Tunnel

ב-Windows עם Chiselאורך מלא: 10 דקות -

שרת פרוקסי - Proxy

ב-Windows עם Chiselאורך מלא: 7 דקות -

יצירת Reverse Shell

ב-Windows עם Netcatאורך מלא: 1 דקות

-

איסוף מידע בוונדוס

-

דארקנט - הרשת האפלה - Darknetאורך מלא: 40 דקות

-

דפדפן Tor

Windows 11אורך מלא: 9 דקות -

חיבור של Kali

לשרתי פרוקסי של Torאורך מלא: 6 דקות -

הקמת אתר בדארקנט

הרשת האפלהאורך מלא: 5 דקות -

איך עובד הדארקנט - Darknet

חלק 1אורך מלא: 4 דקות -

איך עובד הדארקנט - Darknet

חלק 2אורך מלא: 5 דקות -

איך עובד הדארקנט - Darknet

חלק 3אורך מלא: 6 דקות -

איך עובד הדארקנט - Darknet

חלק 4אורך מלא: 5 דקות

-

דפדפן Tor

-

יצירת Reverse Shell

דרך דארקנט - Torאורך מלא: 41 דקות-

חיבור Netcat

דרך דארקנט - Tor - חלק 1אורך מלא: 7 דקות -

חיבור Netcat

דרך דארקנט - Tor - חלק 2אורך מלא: 7 דקות -

חיבור Netcat

דרך דארקנט - Tor - חלק 3אורך מלא: 3 דקות -

יצירת Netcat Reverse Shell

דרך דארקנט - Torאורך מלא: 7 דקות -

חיבור Meterpreter Reverse HTTP

דרך דארקנט - Tor - חלק 1אורך מלא: 6 דקות -

חיבור Meterpreter Reverse HTTP

דרך דארקנט - Tor - חלק 2אורך מלא: 7 דקות -

חיבור Meterpreter Reverse HTTP

דרך דארקנט - Tor - חלק 3אורך מלא: 4 דקות

-

חיבור Netcat

-

התקפות MITM - Man-In-The-Middle

עם ARP Spoofאורך מלא: 123 דקות-

הסבר על IP / MAC / ARPאורך מלא: 5 דקות

-

בעיות אבטחה עיקריות בפרוטוקול ARPאורך מלא: 6 דקות

-

ביצוע התקפה מסוג Man-In-The-Middle בעזרת Bettercapאורך מלא: 21 דקות

-

התקנה של mitmf על Kali 2020אורך מלא: 4 דקות

-

ביצוע התקפה man in the middleאורך מלא: 7 דקות

-

תקיפת טלפון דרך Wi-Fiאורך מלא: 8 דקות

-

התקפת Spoof DNS בעזרת Bettercapאורך מלא: 12 דקות

-

התקפה Spoof DNS - ברמת Packet בתוך Wiresharkאורך מלא: 7 דקות

-

התקפה DNS spoofאורך מלא: 4 דקות

-

הסבר מעמיק על התקפה DNS spoofאורך מלא: 1 דקות

-

הגנה נגד DNS spoof עם HTTPS - חלק 1אורך מלא: 3 דקות

-

הגנה נגד DNS spoof עם HTTPS - חלק 2אורך מלא: 5 דקות

-

התקפה MITM Keyloggerאורך מלא: 2 דקות

-

התקפה MITM Javascript injectionאורך מלא: 4 דקות

-

התקפת Javascript Injection בעזרת Bettercapאורך מלא: 6 דקות

-

Kali Wiresharkאורך מלא: 1 דקות

-

הגנה נגד התקפה MITMאורך מלא: 6 דקות

-

איך להחביא קובץ הרצה EXE מאחורי קובץ טקטסאורך מלא: 21 דקות

-

הסבר על IP / MAC / ARP

-

אתר TryHackMe - פריצה ל-Active Directory

-

קורס פריצה ומבדקי חדירה לאתרי אינטרנט

בדיקות חוסן לאתרים - Web Pentesting

קורס זה נדרש למבחן ההסמכה היוקרתי OSCP13 שעות | 45 הרצאות-

התקנה מהירה של Kaliאורך מלא: 17 דקות

-

תקיפת אתרי אינטרנט

DVWA File Upload / LFI / RFIאורך מלא: 112 דקות-

מבנה של שרת Web / HTTPאורך מלא: 21 דקות

-

הגדרת פרוקסי Burp Proxy

בדגש על HTTPSאורך מלא: 17 דקות -

יצירת WAR Shell - שרת Tomcatאורך מלא: 16 דקות

-

סוס טרויאני בהעלאת קבצים לאתר - PHP

אבטחה ברמה נמוכה - DVWA Lowאורך מלא: 8 דקות -

סוס טרויאני בהעלאת קבצים לאתר - PHP

אבטחה ברמה בינונית - DVWA Mediumאורך מלא: 8 דקות -

חולשת DVWA LFI - חלק 1

Local File Inclusionאורך מלא: 16 דקות -

חולשת DVWA LFI - חלק 2

Local File Inclusionאורך מלא: 13 דקות -

חולשת RFI - Remote File Inclusionאורך מלא: 11 דקות

-

חולשת DVWA Command Executionאורך מלא: 2 דקות

-

מבנה של שרת Web / HTTP

-

פריצה למחשב של מישהו אחר דרך האינטרנט - DVWA XSSאורך מלא: 96 דקות

-

הסבר על XSSאורך מלא: 7 דקות

-

שלושה סוגי התקפות XSSאורך מלא: 11 דקות

-

התקפת Reflected XSS

רמת אבטחה נמוכה באתר DVWAאורך מלא: 11 דקות -

התקפת Reflected XSS

רמת אבטחה בינונית באתר DVWAאורך מלא: 13 דקות -

הגנה נגד Reflected XSS

רמת אבטחה גבוהה באתר DVWAאורך מלא: 13 דקות -

עדכון של DVWA בתוך Metasploitable2אורך מלא: 7 דקות

-

התקפת Stored XSS רמת אבטחה נמוכה ובינונית ב-DVWAאורך מלא: 18 דקות

-

התקפת Stored XSS רמת אבטחה גבוהה באתר ב-DVWAאורך מלא: 8 דקות

-

התקפת DOM-Based XSS רמת אבטחה גבוהה באתר ב-DVWAאורך מלא: 8 דקות

-

הסבר על XSS

-

פריצה למחשב של מישהו אחר דרך האינטרנט - Mutilidae XSSאורך מלא: 123 דקות

-

פריצה למחשב של מישהו אחר דרך האינטרנט - DVWA CSRFאורך מלא: 107 דקות

-

פריצה לאתרים מוגנים עם HTTPSאורך מלא: 57 דקות

-

פתיחת הצפנה של SSLאורך מלא: 86 דקות

-

פריצה לאתר אינטרנט - SQL injectionאורך מלא: 3 שעות

-

פריצה לאתר אינטרנט - SQL injection - חלק 1אורך מלא: 24 דקות

-

פריצה לאתר אינטרנט - SQL injection - חלק 2אורך מלא: 26 דקות

-

פריצה לשרת SQL מהאינטרנט - חלק 1אורך מלא: 52 דקות

-

פריצה לשרת SQL מהאינטרנט - חלק 2אורך מלא: 29 דקות

-

פריצה לשרת SQL מהאינטרנט - חלק 3אורך מלא: 26 דקות

-

פריצה לשרת SQL מהאינטרנט - חלק 4אורך מלא: 8 דקות

-

פריצה לשרת SQL מהאינטרנט - חלק 5אורך מלא: 18 דקות

-

פריצה לאתר אינטרנט אמיתיאורך מלא: 18 דקות

-

פריצה לאתר אינטרנט - SQL injection - חלק 1

-

התקנה מהירה של Kali

-

קורס סייבר והאקינג ל-Android

פריצה לטלפונים ואפליקציות אנדרואיד

בודק חוסן - Mobile App Pentesting7 שעות | 33 הרצאות-

התקנה של אנדרואיד בתוך מכונה וירטואלית - Genymotionאורך מלא: 13 דקות

-

סוגי פריצות לטלפוןאורך מלא: 6 דקות

-

התקנה של APK - InsecureBank v2אורך מלא: 6 דקות

-

הסבר על JADXאורך מלא: 10 דקות

-

התקנה של Fridaאורך מלא: 21 דקות

-

כתיבת סקריפט Frida עבור UnCrackableאורך מלא: 18 דקות

-

כתיבת סקריפט Frida עבור InsecureBankאורך מלא: 15 דקות

-

התקנת שרת של InsecureBank v2אורך מלא: 7 דקות

-

פרוקסי באנדרואיד עם Burpאורך מלא: 12 דקות

-

קבצי לוג באנדרואיד - Insecure Loggingאורך מלא: 5 דקות

-

התקנה של EdXposedאורך מלא: 7 דקות

-

מודול RootCloak ב-EdXposedאורך מלא: 11 דקות

-

האזנה ל-HTTPS באנדרואיד - Root Certificate Managerאורך מלא: 12 דקות

-

מודול SSL Unpinning ב-EdXposedאורך מלא: 5 דקות

-

האזנה ל-PayPal עם Frida SSL Unpinningאורך מלא: 8 דקות

-

פריצה של UnCrackable-Level1 - חלק 1אורך מלא: 19 דקות

-

פריצה של UnCrackable-Level1 - חלק 2אורך מלא: 8 דקות

-

איך לפרוץ ולשנות קובץ APK עם apktoolאורך מלא: 14 דקות

-

חתימה דיגיטלית על קובץ APK עם jarSignerאורך מלא: 7 דקות

-

דיבאג של קובץ APK בתוך Android Studio ללא קוד מקוראורך מלא: 21 דקות

-

עקיפה של זיהוי ROOT בקבצי smaliאורך מלא: 15 דקות

-

הסבר על JNI ועל קבצי SOאורך מלא: 15 דקות

-

עקיפה של הגנת Anti-Debugging עם IDAאורך מלא: 22 דקות

-

דיבאג של קובץ so עם IDA ופריצה לתוך UnCrackable-Level2אורך מלא: 18 דקות

-

התקנת ממשק גרפי ל-GUI FRIDAאורך מלא: 14 דקות

-

עקיפה של זיכוי ROOT בעזרת GUI FRIDAאורך מלא: 9 דקות

-

התקנת Ghidra ותוסף JNIאורך מלא: 21 דקות

-

פריצה של UnCrackable-Level2 עם GUI FRIDAאורך מלא: 11 דקות

-

עקיפה של זיהוי ROOT ב-UnCrackable3אורך מלא: 19 דקות

-

הסבר על Frida Interceptor Replaceאורך מלא: 10 דקות

-

עקיפה עם Frida הגנת Anti-Debug בתוך UnCrackable3אורך מלא: 19 דקות

-

ניתוח סטטי של UnCrackable3 עם IDAאורך מלא: 19 דקות

-

פריצה של UnCrackable-Level3אורך מלא: 13 דקות

-

פרויקט גמר בקורס האקינג לאפליציות אנדרואידאורך מלא:

-

התקנה של אנדרואיד בתוך מכונה וירטואלית - Genymotion

-

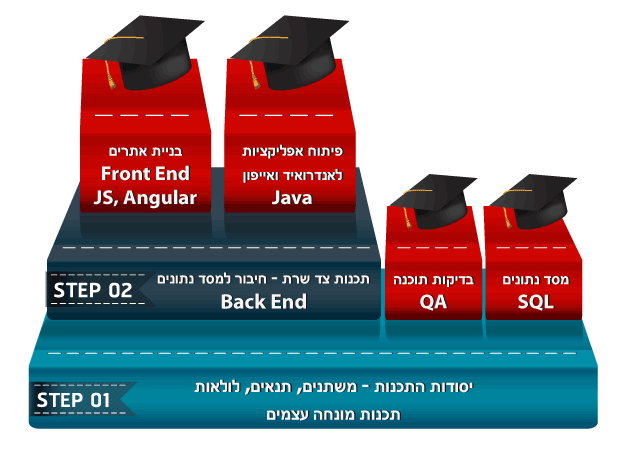

קורס פייתון - Python

9 שעות | 29 הרצאות

-

התקנה של פייתוןאורך מלא: 12 דקות

-

משתנים פייתון כולל List וגם Stringאורך מלא: 22 דקות

-

Dictionaryאורך מלא: 19 דקות

-

Mutable - יתרונות וחסרונותאורך מלא: 23 דקות

-

Mutable - מבואאורך מלא: 11 דקות

-

Mutable - חלק 1אורך מלא: 1 דקות

-

Mutable - חלק 2אורך מלא: 14 דקות

-

כתיבת Script המגלה כתובת IP חיצוניתאורך מלא: 15 דקות

-

הגדרת PATHאורך מלא: 1 דקות

-

התקנת eclipseאורך מלא: 19 דקות

-

לולאת for וגם for-elseאורך מלא: 23 דקות

-

פונקציות בפייטון - חלק 1אורך מלא: 37 דקות

-

פונקציות בפייטון - חלק 2אורך מלא: 54 דקות

-

הסבר על setאורך מלא: 14 דקות

-

הסבר על namedtupleאורך מלא: 8 דקות

-

list comprehensionאורך מלא: 9 דקות

-

פייטון Object Oriented - חלק 1אורך מלא: 47 דקות

-

פייטון Object Oriented - חלק 2אורך מלא: 19 דקות

-

פייטון Object Oriented - חלק 3אורך מלא: 8 דקות

-

פייטון design pattern factoryאורך מלא: 8 דקות

-

פייטון SQLiteאורך מלא: 26 דקות

-

כתיבת SCRIPT הבודק לינקים באתראורך מלא: 26 דקות

-

lambdaאורך מלא: 9 דקות

-

map & filterאורך מלא: 8 דקות

-

sortingאורך מלא: 19 דקות

-

קבצים - filesאורך מלא: 29 דקות

-

generatorsאורך מלא: 17 דקות

-

processאורך מלא: 8 דקות

-

RegEx in Pythonאורך מלא: 46 דקות

-

התקנה של פייתון

Cisco CCNA & FortiGate & Checkpoint

-

קורס CCNA

הסמכה בינלאומית של סיסקו - מבחן 200-30132 שעות | 130 הרצאות-

יסודות התקשורת - TCP/IPאורך מלא: 144 דקות

-

מודל TCP/IP

הקסדצימלי (Hex) - ספירה בבסיס 16אורך מלא: 13 דקות -

מודל TCP/IP

התקנת Wiresharkאורך מלא: 7 דקות -

הסבר על מודל TCP/IP

שכבת האפליקציה - שכבת היישוםאורך מלא: 6 דקות -

תרגיל על מודל TCP/IP

שכבת האפליקציה - שכבת היישוםאורך מלא: -

הסבר על מודל TCP/IP

מה זה פורט במחשב - Portאורך מלא: 13 דקות -

תרגיל על מודל TCP/IP

מה זה פורט במחשב - Portאורך מלא: -

הסבר על מודל TCP/IP

הסבר על TCP - לחיצת יד משולשתאורך מלא: 9 דקות -

מודל TCP/IP

הדגמה של TCP בתוך Wiresharkאורך מלא: 11 דקות -

מודל TCP/IP

הסבר על UDPאורך מלא: 8 דקות -

מודל TCP/IP

תרגיל על UDPאורך מלא: -

מודל TCP/IP

הבדלים בין UDP לבין TCPאורך מלא: 8 דקות -

מודל TCP/IP

שכבת IPאורך מלא: 11 דקות -

מודל TCP/IP

שכבה פיזית - Ethernetאורך מלא: 18 דקות -

פרוטוקול ARPאורך מלא: 8 דקות

-

הסבר על כתובת IP ועל subnet maskאורך מלא: 26 דקות

-

תרגילים על ARPאורך מלא:

-

הסבר על Switch ו-Router (נתב)אורך מלא: 6 דקות

-

מודל TCP/IP

-

התקנה של Packet Tracerאורך מלא: 34 דקות

-

מעבדות של סיסקו - DevNet Sandbox - CMLאורך מלא: 32 דקות

-

ניתוב סטטיאורך מלא: 43 דקות

-

איך להגדיר כתובת IP ב-Routerאורך מלא: 3 דקות

-

ניתוב סטטי - Static Routeאורך מלא: 11 דקות

-

תרגיל על ניתוב סטטיאורך מלא:

-

ניתוב ברירת מחדל - Default Static Routeאורך מלא: 9 דקות

-

ניתוב סטטי ופיזור עומסים - Load Balancingאורך מלא: 8 דקות

-

ניתוב סטטי וחלוקת רשת לתתי-רשתות - Subnettingאורך מלא: 4 דקות

-

ניתוב ספציפיאורך מלא: 8 דקות

-

תרגיל על ניתוב סטטי ופיזור עומסיםאורך מלא:

-

איך להגדיר כתובת IP ב-Router

-

ניתוב דינמי - פרוטוקול OSPFאורך מלא: 93 דקות

-

פרוטוקולים של ניתוב דינמיאורך מלא: 3 דקות

-

פרוטוקול OSPFאורך מלא: 20 דקות

-

חיבור לאינטרנט דרך OSPFאורך מלא: 6 דקות

-

תרגיל על הגדרת OSPFאורך מלא:

-

הסבר על Administrative Distanceאורך מלא: 5 דקות

-

מחיר ליעד - OSPF metricאורך מלא: 6 דקות

-

רוחב הפס - OSPF Bandwidthאורך מלא: 11 דקות

-

מלחמת הניתובים - הגדרת RIPאורך מלא: 10 דקות

-

מלחמת הניתובים - הגדרת OSPFאורך מלא: 7 דקות

-

מלחמת הניתובים - הגדרת EIGRPאורך מלא: 4 דקות

-

מלחמת הניתובים - ניתוב מדויק - ניתוב ספיציפיאורך מלא: 3 דקות

-

הגדרת DR - Designated Routerאורך מלא: 10 דקות

-

הגדרת Router IDאורך מלא: 8 דקות

-

תרגילים על OSPF DR - Designated Routerאורך מלא:

-

פרוטוקולים של ניתוב דינמי

-

חלוקת רשת לתתי רשתות - subnettingאורך מלא: 52 דקות

-

ניהול נתב - הגדרת סיסמאות וגיבויים לנתבאורך מלא: 22 דקות

-

סוגי כבלים ברשתאורך מלא: 8 דקות

-

שירותים נוספים בנתב - DHCPאורך מלא: 61 דקות

-

הגדרת VLAN על Switchאורך מלא: 5 שעות

-

מבנה ה-Packet והגדרות בסיסיותאורך מלא: 18 דקות

-

הבדל HUB לבין Switchאורך מלא: 33 דקות

-

VLAN - הגדרות בסיסיותאורך מלא: 26 דקות

-

VLAN - ניתוב עם Switch Layer 3אורך מלא: 19 דקות

-

VLAN - ניתוב בין רשתותאורך מלא: 41 דקות

-

VLAN - למתקדמיםאורך מלא: 71 דקות

-

VLAN - פרוטוקול VTP למתקדמיםאורך מלא: 48 דקות

-

VLAN - ניתוב בין רשתות למתקדמיםאורך מלא: 19 דקות

-

ניתוב ב-Switch Layer 3אורך מלא: 19 דקות

-

מבנה ה-Packet והגדרות בסיסיות

-

הגדרת Spanning-Tree על Switchאורך מלא: 160 דקות

-

ניהול רשת אלחוטית - Wirelessאורך מלא: 24 דקות

-

מודל שכבות בסיסקואורך מלא: 30 דקות

-

אבטחה של Switch - בדגש על Port Securityאורך מלא: 130 דקות

-

שרת Syslogאורך מלא: 14 דקות

-

בעיות אבטחה בפרוטוקול DTP של סיסקואורך מלא: 13 דקות

-

הצפה של כתובות MAC - התקפה MAC Floodingאורך מלא: 20 דקות

-

הסבר על Port Securityאורך מלא: 28 דקות

-

הסבר נוסף על Port Securityאורך מלא: 29 דקות

-

פעולות במקרה של הפרה - Port Security Violationאורך מלא: 9 דקות

-

הגדרת VLAN ו-TRUNK עם Port Securityאורך מלא: 17 דקות

-

שרת Syslog

-

הגדרת IPv6אורך מלא: 113 דקות

-

מבנה כתובת IPv6אורך מלא: 10 דקות

-

בניית רשת IPv6

הסבר על GBICאורך מלא: 6 דקות -

הגדרת רשת

Subnet Mask IPv6אורך מלא: 9 דקות -

הגדרת IPv6

על הנתבאורך מלא: 8 דקות -

הגדרת שרת DNS

עם IPv6אורך מלא: 3 דקות -

הסבר על SLAAC

EUI-64אורך מלא: 21 דקות -

הסבר על NDP

ARP IPv6

חלק 1אורך מלא: 9 דקות -

הסבר על NDP

ARP IPv6

חלק 2אורך מלא: 8 דקות -

ניתוב סטטי ב-IPv6

חלק 1אורך מלא: 6 דקות -

ניתוב סטטי ב-IPv6

חלק 2אורך מלא: 7 דקות -

הסבר על ANYCAST

IPv6אורך מלא: 3 דקות -

סוגי כתובות

הסבר על NAT ב-IPv6אורך מלא: 10 דקות -

הסבר על Stateless DHCP

IPv6אורך מלא: 11 דקות -

הסבר על Stateful DHCP

IPv6אורך מלא: 2 דקות

-

מבנה כתובת IPv6

-

הגדרת ACL ו-NATאורך מלא: 3 שעות

-

הקמת VPN Site-To-Siteאורך מלא: 114 דקות

-

הדגמה של VPN Site-to-Site - הסבר על ESP SPIאורך מלא: 12 דקות

-

הקמת VPN Site-to-Site - הגדרת NATאורך מלא: 30 דקות

-

IPSec Modes - Tunnel mode vs Transport Modeאורך מלא: 41 דקות

-

הקמת VPN Site-to-Site - הגדרת ACLאורך מלא: 8 דקות

-

הקמת VPN Site-to-Site - הגדרת IKE - ISAKMPאורך מלא: 12 דקות

-

הקמת VPN Site-to-Site - הגדרת IPSec Tunnelאורך מלא: 8 דקות

-

הקמת VPN Site-to-Site - סיכום כל הפקודותאורך מלא: 3 דקות

-

הדגמה של VPN Site-to-Site - הסבר על ESP SPI

-

הקמת VPN Remote Access לעבודה מהביתאורך מלא: 53 דקות

-

אוטומציה עם YANG - RESTCONFאורך מלא: 34 דקות

-

אוטומציה עם YANG - NETCONFאורך מלא: 47 דקות

-

רשתות WAN עם ADSLאורך מלא: 29 דקות

-

פרויקט גמראורך מלא: 146 דקות

-

מבחן CCNA - שאלות מתוך הבחינהאורך מלא: 58 דקות

-

הורדת דאמפים - Dumpsאורך מלא: 1 דקות

-

מבחן CCNA - שאלה על VLANאורך מלא: 3 דקות

-

מבחן CCNA - שאלה על ARP אורך מלא: 18 דקות

-

מבחן CCNA - שאלה על TRUNKאורך מלא: 8 דקות

-

מבחן CCNA - שאלה על OSIאורך מלא: 2 דקות

-

מבחן CCNA - שאלה על MACאורך מלא: 4 דקות

-

מבחן CCNA - שאלה על הוספת VLANאורך מלא: 3 דקות

-

מבחן CCNA - שאלה על יצירת TRUNKאורך מלא: 11 דקות

-

מבחן CCNA - שאלה על FTP ומודל OSIאורך מלא: 1 דקות

-

מבחן CCNA - שאלה על MAC בניתובאורך מלא: 7 דקות

-

הורדת דאמפים - Dumps

-

מבחן CCNA - מחיר ולינק להרשמהאורך מלא:

-

יסודות התקשורת - TCP/IP

-

קורס CCNP

15 שעות | 21 הרצאות

-

התקנת GNSאורך מלא: 35 דקות

-

ניתוב דינמי - RIPאורך מלא: 151 דקות

-

ניתוב דינמי - EIGRPאורך מלא: 47 דקות

-

ניתוב דינמי - OSPFאורך מלא: 117 דקות

-

ניתוב מתקדם - Load Balancingאורך מלא: 5 שעות

-

רשתות WAN עם PPPאורך מלא: 24 דקות

-

רשתות WAN עם Frame Relayאורך מלא: 166 דקות

-

הגדרת ASA Firewallאורך מלא: 24 דקות

-

ממשק גרפי לניהול נתב - CCPאורך מלא: 54 דקות

-

התקנת GNS

-

קורס FortiGate

7 שעות | 12 הרצאות

-

יצירת חוקים בסיסיים ב-FortiGateאורך מלא: 32 דקות

-

שדרוג - FortiGate firmware אורך מלא: 29 דקות

-

חסימת אתרים ב-FortiGate כמו facebookאורך מלא: 43 דקות

-

חסימת אתרים לפי שם משתמש ב-ADאורך מלא: 33 דקות

-

פתיחת פורט ב-FortiGateאורך מלא: 17 דקות

-

FortiGate AntiVirusאורך מלא: 18 דקות

-

חיבור שני קווי אינטרנט - Dual WANאורך מלא: 63 דקות

-

הרצאה על FortiGate HA Clusterאורך מלא: 56 דקות

-

FortiGate Full Mesh HAאורך מלא: 12 דקות

-

הגדרת FortiGate VPN - IPSECאורך מלא: 61 דקות

-

הגדרת FortiGate VPN - SSLאורך מלא: 63 דקות

-

FortiGate Tokenאורך מלא: 4 דקות

-

פרויקט גמר של הקורסאורך מלא:

-

יצירת חוקים בסיסיים ב-FortiGate

-

קורס צ'ק פוינט

Check Point Gaia R818 שעות | 62 הרצאות-

מבנה הרשת

הסבר על vlanאורך מלא: 5 דקות -

הקמת מעבדה

לקורס צ'ק פוינטאורך מלא: 14 דקות -

הורדה של ISO

מאתר של צ'ק פוינטאורך מלא: 1 דקות -

התקנה של צ'ק פוינט

Check Point Gaia R81אורך מלא: 5 דקות -

התקנה של Managmentאורך מלא: 4 דקות

-

התקנה של Gatewayאורך מלא: 7 דקות

-

הסבר על Smart Consoleאורך מלא: 5 דקות

-

חוקים ליציאה לאינטרנטאורך מלא: 10 דקות

-

עדכון של צ'ק פוינט

Hotfixאורך מלא: 5 דקות -

גיבוי של צ'ק פוינטאורך מלא: 1 דקות

-

מכונת ניהול נפרדת מפיירוול

בצ'ק פוינטאורך מלא: 2 דקות -

ניהול Managment vs Gatewayאורך מלא: 3 דקות

-

כל היכולות של צ'ק פוינט

Blades and Featuresאורך מלא: 6 דקות -

הסבר על Cluster

צ'ק פוינט - Check Pointאורך מלא: 6 דקות -

ניהול של הפירוול

צ'ק פוינטאורך מלא: 9 דקות -

הסבר על Expert & Clish

חלק 1אורך מלא: 8 דקות -

הסבר על Expert & Clish

חלק 2אורך מלא: 9 דקות -

הסבר על Applianceאורך מלא: 5 דקות

-

דגמים ומחירים

של צ'ק פוינט

חלק 1אורך מלא: 13 דקות -

דגמים ומחירים

של צ'ק פוינט

חלק 2אורך מלא: 12 דקות -

צ'ק פוינט הרמוני

Harmony Checkpointאורך מלא: 6 דקות -

הסבר על חיבור מרחוק

VPN - Remote Access

חלק 1אורך מלא: 6 דקות -

הסבר על חיבור מרחוק

VPN - Remote Access

חלק 2אורך מלא: 7 דקות -

הסבר על חיבור מרחוק

VPN - Remote Access

חלק 3אורך מלא: 6 דקות -

הסבר על חיבור מרחוק

VPN - Remote Access

חלק 4אורך מלא: 5 דקות -

הסבר על SSL VPNאורך מלא: 4 דקות

-

שינוי כתובת IP חיצונית

לכתובת דינמית - DHCPאורך מלא: 9 דקות -

הגדרת Site-to-Site VPN

חלק 1אורך מלא: 5 דקות -

הגדרת Site-to-Site VPN

חלק 2אורך מלא: 4 דקות -

הגדרת Site-to-Site VPN

חלק 3אורך מלא: 7 דקות -

הגדרת Site-to-Site VPN

חלק 4אורך מלא: 5 דקות -

הגדרת Site-to-Site VPN

חלק 5אורך מלא: 3 דקות -

הגדרת Site-to-Site VPN

חלק 6אורך מלא: 6 דקות -

הגדרת Site-to-Site VPN

חלק 7 - VPN Debugאורך מלא: 9 דקות -

הגדרת Site-to-Site VPN

חלק 8 - VPN Debugאורך מלא: 6 דקות -

הגדרת Site-to-Site VPN

חלק 9 - סניף מרוחק בניהול מרכזיאורך מלא: 6 דקות -

הגדרת Site-to-Site VPN

חלק 10 - סניף מרוחק בניהול מרכזיאורך מלא: 15 דקות -

צ'ק פוינט קלאסטר - Cluster

חלק 1אורך מלא: 4 דקות -

צ'ק פוינט קלאסטר - Cluster

חלק 2אורך מלא: 6 דקות -

צ'ק פוינט קלאסטר - Cluster

חלק 3 - Hotfixאורך מלא: 2 דקות -

צ'ק פוינט קלאסטר - Cluster

חלק 4אורך מלא: 7 דקות -

צ'ק פוינט קלאסטר - Cluster

חלק 5 - שכפול של Firewallאורך מלא: 9 דקות -

צ'ק פוינט קלאסטר - Cluster

חלק 6אורך מלא: 10 דקות -

צ'ק פוינט קלאסטר - Cluster

חלק 7 - בדיקה של הקלאסטראורך מלא: 7 דקות -

צ'ק פוינט קלאסטר - Cluster

חלק 8 - בדיקה של הקלאסטראורך מלא: 6 דקות -

צ'ק פוינט קלאסטר - Cluster

חלק 9 - בדיקה של הקלאסטראורך מלא: 4 דקות -

זיהוי משתמשים

identity awareness

חלק 1אורך מלא: 8 דקות -

זיהוי משתמשים

identity awareness

חלק 2אורך מלא: 5 דקות -

הסבר על HTTPS

צ'ק פוינטאורך מלא: 9 דקות -

HTTPS inspection

הגדרות בסיסיותאורך מלא: 11 דקות -

Application Control

צ'ק פוינט

חלק 1אורך מלא: 19 דקות -

Application Control

צ'ק פוינט

חלק 2אורך מלא: 9 דקות -

Application Control

Policy Layerאורך מלא: 13 דקות -

הסבר נוסף על Application Control

צ'ק פוינטאורך מלא: 13 דקות -

החרגה ועקיפה

Bypass HTTPS inspectionאורך מלא: 11 דקות -

HTTPS inspection

הגדרות מתקדמותאורך מלא: 5 דקות -

רישוי זמני לצ'ק פוינטאורך מלא: 10 דקות

-

הגדרת Threat Prevention

בצ'ק פוינטאורך מלא: 36 דקות -

חלוקת עומסים

Load Balancer

צ'ק פוינט - חלק 1אורך מלא: 4 דקות -

חלוקת עומסים

Load Balancer

צ'ק פוינט - חלק 2אורך מלא: 7 דקות -

חלוקת עומסים

Load Balancer

צ'ק פוינט - חלק 3אורך מלא: 7 דקות -

חלוקת עומסים

Load Balancer

צ'ק פוינט - חלק 4אורך מלא: 4 דקות

-

מבנה הרשת

-

קורס צ'ק פוינט

Checkpoint Splat R753 שעות | 4 הרצאות-

התקנה של Checkpoint SPLATאורך מלא: 50 דקות

-